Le "Carrier-Grade NAT" (CGNAT) permet aux FAI de fournir un accès internet à un grand nombre de leurs clients en utilisant un nombre limité d'adresses IP publiques. Il s'agit d'une solution "temporaire" au problème de l'épuisement des adresses IPv4, qui devrait être totalement supprimée lorsque l'IPv6 sera largement adopté.

CGNAT présente des avantages considérables pour les fournisseurs de services Internet. Il peut les aider à économiser de l'argent sur les adresses IPv4 publiques et à protéger leurs pools d'adresses IP. Malheureusement, la CGNAT présente une série d'inconvénients qu'il convient de prendre en considération.

Dans cet article de blog, nous aborderons les bases de le CGNAT, ses avantages et ses inconvénients, et la manière de déterminer si vous utilisez le CGNAT. Nous aborderons également certaines alternatives et solutions de contournement du CGNAT.

Clause de non-responsabilité : Ce document a été élaboré strictement à des fins d'information. Il ne constitue pas une approbation d'activités (y compris les activités illégales), de produits ou de services. Vous êtes seul responsable du respect des lois applicables, y compris les lois sur la propriété intellectuelle, lorsque vous utilisez nos services ou que vous vous fiez à toute information contenue dans le présent document. Nous n'acceptons aucune responsabilité pour les dommages résultant de l'utilisation de nos services ou des informations qu'ils contiennent, de quelque manière que ce soit, sauf lorsque la loi l'exige explicitement.

Table des matières

- Épuisement de l'IPv4 : Un problème pour les opérateurs de télécommunications

- Introduction au CGNAT.

- Les bases du NAT

- Les bases du NAT

- Les avantages du CGNAT

- Les limites du CGNAT

- Alternatives et solutions de contournement du CGNAT

- Alternatives CGNAT pour les opérateurs (et les ISP).

- Les "solutions de contournement" du CGNAT pour les utilisateurs finaux.

- Déterminez si vous vous trouvez derrière un CGNAT (en tant qu'utilisateur privé)

- Questions fréquentes

- Conclusion

1. Fin de l'IPv4 : un problème pour les opérateurs de télécommunications

IPv4 est le protocole de connexion dominant sur l'internet. Il existe au total 4 294 967 296 adresses IPv4 possibles, un nombre qui semblait énorme lors de la création de l'IPv4 dans les années 1980. Mais depuis, l'internet a pris une ampleur inattendue.

Malgré cette croissance, diverses initiatives ont été prises pour éviter l'épuisement des adresses IPv4, telles que CIDR, l'adressage privé (RFC1918) NAT, l'adoption d'IPv6, et bien d'autres encore.

Bien que ces initiatives aient fonctionné pendant un certain temps, les IPv4 officiels sont déjà terminés. L' IANA (organisation mondiale qui gère les adresses IPv4) a déjà épuisé sa réserve d'adresses IPv4, de sorte que seuls les RIR (registres Internet régionaux) peuvent attribuer de nouvelles adresses IPv4. Aujourd'hui, seuls quelques RIR disposent encore d'adresses IPv4 dans leur réserve, mais ils ont déjà entamé la rotation des adresses IPv4. De plus, certains pays comme l'Inde et la Chine sont déjà confrontés à des pénuries d'adresses IPv4.

Pour relever ces défis, la seule solution à long terme est une migration complète vers IPv6. Bien que l'IPv6 soit déjà utilisé dans certains pays, son adoption à grande échelle prend beaucoup de temps pour diverses raisons.

Refusant la migration complète vers l'IPv6 et tirant parti de l'espace IPv4 disponible en masse qu'offre le bon vieux NAT, les opérateurs de télécommunications et les fournisseurs de services ont commencé à mettre en œuvre une sorte de double NAT à plus grande échelle sur leurs réseaux.

Cette solution est connue sous le nom de Carrier Grade NAT (CGNAT).

2. Introduction au CGNAT

Le Carrier-Grade NAT (CGN ou CG-NAT) a commencé à être fortement utilisé vers 2014 par les opérateurs de réseaux mobiles. Lorsque ces opérateurs ont constaté la forte augmentation de la demande d'adresses IPv4 dans les réseaux mobiles, ils ont rapidement eu recours au double-NAT-CGNAT.

Pour bien comprendre la NAT de niveau opérateur, il est essentiel de passer en revue la NAT (sa version à plus petite échelle).

a. Les bases NAT

Remarquepassez à la section suivante si vous connaissez déjà les principes de base de la NAT.

Le NAT est un outil de mise en réseau qui permet à plusieurs appareils d'un réseau local privé de partager une seule adresse IP publique pour les communications publiques. Il sert d'intermédiaire pour traduire les adresses IP et les ports entre les domaines privé et public. Le NAT est une solution parfaite pour remédier temporairement à la disponibilité limitée des IPv4.

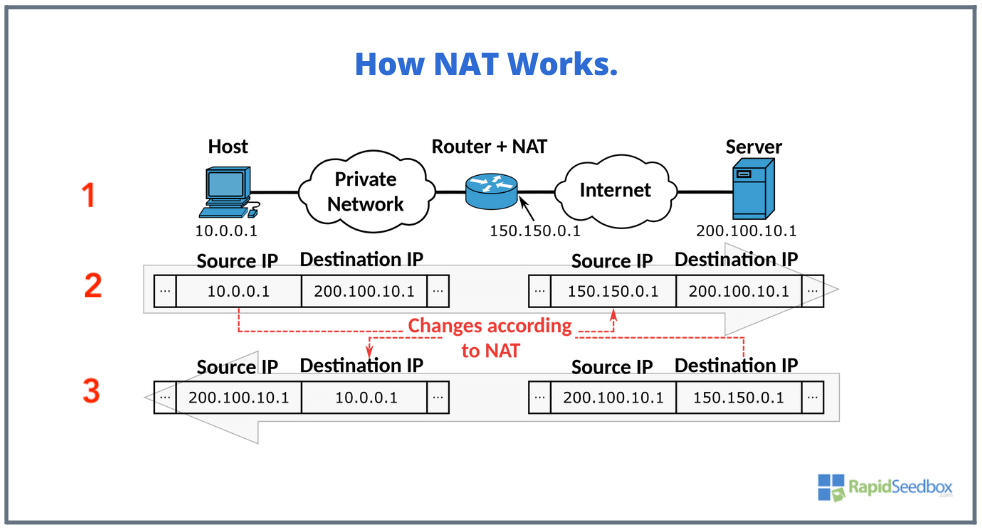

Comment fonctionne le NAT ? Reportez-vous à l'image ci-dessous.

- Un "hôte" doté d'une adresse IP privée (10.0.0.1) au sein d'un réseau privé souhaite communiquer avec un "serveur" externe sur l'internet dont l'adresse IP publique est 200.100.10.1.

- Demande d'initiation. "L'hôte" initie la communication avec le "serveur" externe via le routeur + NAT qui possède des interfaces (ports) privées et publiques. L'interface privée du routeur se trouve sur le même réseau 10.0.0.0 /8, tandis que son interface est configurée avec une adresse IP publique (150.150.0.1). Lorsque le serveur Router + NAT reçoit le paquet, il utilise le protocole NAT pour mapper l'IP interne/source 10.0.0.1 avec l'IP externe/source (150.150.0.1) tout en laissant l'adresse IP de destination intacte.

- Réception de la réponse. Lorsque le "serveur" externe reçoit le paquet, il répond à l'IP du routeur (150.150.0.1), plutôt qu'à l'IP interne 10.0.01 (parce que le "serveur" ne connaît pas le réseau privé). Une fois que le serveur Routeur + NAT reçoit le paquet sur son IP externe/destination (150.150.0.1), il le mappe à nouveau sur l'IP interne/destination 10.0.0.1 tout en laissant l'adresse IP source intacte.

Quelques avantages et inconvénients du NAT.

Comme indiqué au début de cette section, la NAT permet de disposer (en fonction de la classe d'adresses IP utilisée) de milliers à des millions d'adresses IPv4 pour un usage privé. Le NAT a également toujours été utilisé sur les réseaux privés (des particuliers aux petites entreprises) pour la sécurité dont il a hérité. En outre, le NAT permet aux administrateurs de réseaux ou aux clients de mieux contrôler et de simplifier la manière dont leurs appareils internes accèdent aux réseaux externes.

L'un des inconvénients du NAT pour les opérateurs de télécommunications et les fournisseurs de services est l'inefficacité de l'économie d'adresses IPv4. Pour fournir un service internet à tous leurs clients, ils doivent attribuer une adresse IPv4 publique unique à l'interface externe de chaque équipement client (CPE).

Pour éviter le problème de l'épuisement de l'IPv4 et fournir l'internet à une plus grande population, ils reviennent à la solution CGNAT.

b. Les bases CGNAT

Comme indiqué précédemment, le CGNAT est un type de solution réseau IPv4 qui fournit un NAT à grande échelle. En fait, elle est également appelée NAT massivement évolutive ou NAT à grande échelle (LSN). Les opérateurs utilisent le CGNAT pour configurer plusieurs terminaux de communication (CPE) avec des adresses IPv4 privées afin de les connecter à l'internet sous une (ou quelques) adresses IPv4 publiques partagées.

Comment fonctionne le CGNAT ?

Le CGNAT fonctionne comme le NAT traditionnel (à quelques exceptions près). Il suit les traductions normales de privé à public (et vice-versa), mais la plus grande différence est que CGNAT effectue un double NAT pour un plus grand nombre d'appareils.

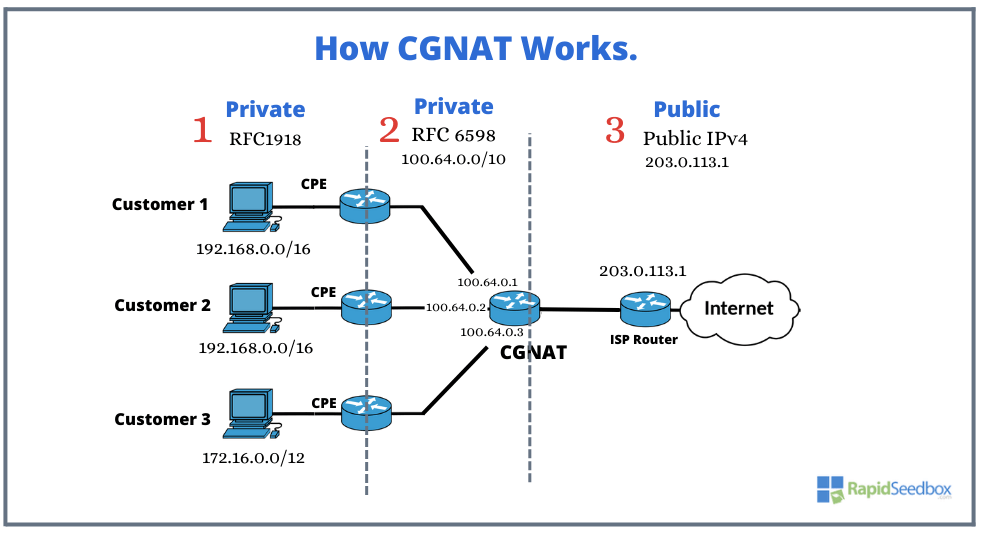

Pour plus de clarté, nous nous référons au diagramme ci-dessous.

(1) Réseau privé du client

Le client 1, le client 2 et le client 3 exploitent chacun leur propre réseau IPv4 privé ( RFC1918). Chaque client dispose à son domicile d'un équipement unique (Customer Premises Equipment - CPE), qui effectue la première NAT. Ce processus NAT consiste à traduire les adresses IP privées RFC1918 Les adresses IP privées des clients sont dirigées vers un espace d'adresses IP réservé, désigné pour le NAT de qualité opérateur (CGN). Au sein du réseau privé, le CPE de chaque utilisateur se voit attribuer un numéro de port unique, connu sous le nom d'assignation de port. Cette attribution de port permet de distinguer les différents utilisateurs qui partagent la même adresse IP publique et de gérer leurs communications individuelles.

(2) Réseau privé du fournisseur : le CGNAT en action !

Le CPE achemine le trafic sortant vers le réseau du FAI, où se trouve le serveur CGNAT. Le CGNAT effectue le second NAT en utilisant l'espace d'adresses IP réservé (RFC6598) 100.64.0.0/10. Il remplace l'IP et le port privés du trafic sortant par une IP et un port publics provenant de son pool. En outre, pour s'assurer que plusieurs utilisateurs partageant la même adresse IP publique puissent voir leur trafic correctement identifié et acheminé, CGNAT attribue un numéro de port unique à chaque CPE.

Remarque 1 : Le réseau du fournisseur de services utilise le bloc "100.64.0.0/10" (attribué par l'IANA en 2012). Ce bloc est réservé explicitement aux scénarios CGNAT et n'est pas destiné à être routé globalement sur l'internet public ni pour les réseaux privés. Il est au contraire purement destiné à être utilisé au sein de l'infrastructure du fournisseur de services. Ce bloc minimise les conflits d'adresses IP et facilite la transition vers l'IPv6.

Remarque 2 : Il est important de noter que le CGNAT est un système avec état. Cela signifie que le routeur CGNAT maintient une table de correspondance avec les informations sur l'état de chaque connexion ainsi que les traductions entre les adresses IP privées et publiques.

(3) Adresses IP publiques

Le réseau privé du fournisseur (RFC6598 ou 100.64.0.0/10) est traduit en adresse publique 203.0.113.1. De cette manière, plusieurs clients partagent cette adresse IP ou un nombre limité d'adresses IP publiques. Dans cet exemple, l'adresse publique 203.0.113.1 est une adresse utilisée à des fins d'illustration et de documentation.

3. Les avantages du CGNAT

Le CGNAT est apparu comme une solution à l'épuisement douloureux des IPv4. Bien que le CGNAT puisse en soi représenter un grand avantage pour les opérateurs de télécommunications et les fournisseurs de services Internet (pendant qu'ils adoptent l'IPv6), il ne constitue pas une solution à long terme.

a. Répondre à la pénurie d'IPv4

Le CGNAT est une solution innovante pour relever le défi de la pénurie d'adresses IPv4. L'idée sous-jacente à cette solution réside dans sa capacité à permettre à de multiples utilisateurs (non pas à partir d'une seule résidence ou d'un seul bâtiment, mais pour des régions entières) de partager un ensemble plus restreint d'adresses publiques. Grâce à cette solution, les FAI et les opérateurs bénéficient d'une plus grande évolutivité. Ils peuvent accueillir plus de clients en utilisant un ensemble plus restreint d'adresses IP publiques. Le CGNAT est une solution temporaire pendant que le monde passe lentement à l'IPv6.

b. Une sécurité renforcée

Tout comme le NAT, le CGNAT apporte une couche de sécurité supplémentaire à la connexion Internet. Comme il convertit les IP privées en IP publiques, il renforce la sécurité de votre connexion et de votre routeur. Il isole les appareils du réseau interne et agit comme un moyen de dissuasion contre l'accès non autorisé d'entités externes. Il protège les appareils des clients contre les attaques potentielles qui pourraient viser une adresse IP publique spécifique.

c. Faciliter la gestion du réseau

Le CGNAT simplifie la gestion de l'adressage et de l'attribution des adresses réseau pour le réseau privé d'un fournisseur d'accès à Internet. L'unique CGNAT gère la traduction des adresses privées des clients vers un ensemble plus restreint d'adresses IP publiques. En outre, le CGNAT centralise la gestion des attributions d'adresses. Il réduit la complexité de la gestion des IP publiques individuelles pour chaque client.

4. Les inconvénients du CGNAT

Le CGNAT présente des inconvénients non négligeables, en particulier pour l'utilisateur final, c'est-à-dire le client.

a. Les préoccupations du client en matière de sécurité et de fiabilité du réseau

Comme d'autres formes de NAT, la CGNAT perturbe le principe de la communication de bout en bout. Ce défi soulève des questions liées à la sécurité et à la fiabilité. L'environnement partagé que fournit la CGNAT signifie que plusieurs utilisateurs et appareils utilisent la même adresse IP publique pour les communications Internet. Si, d'une part, CGNAT crée une sorte d'écran de fumée pour les attaquants qui ciblent des dispositifs spécifiques à l'intérieur du réseau, d'autre part, il étend la surface d'attaque. Ainsi, si un attaquant cible un appareil sur ce réseau interne, l'attaque peut avoir un impact sur tous les autres appareils partageant la même adresse IP. En outre, l'adresse IP partagée peut également nuire à la réputation des autres clients qui partagent la même adresse IP. Si un autre utilisateur partageant la même adresse IP a été banni, il pourrait être "injustement" bloqué ou interdit d'accès à des sites web. Si vous avez été injustement banni, apprenez comment remédier à ce problème.mon IP a été bannie".

b. Défis pour les appareils, applications ou services qui dépendent d'une communication directe avec internet.

Là encore, le CGNAT interrompt la communication de bout en bout entre les appareils domestiques et les services basés sur l'internet. Il limite la capacité du client à accéder à son réseau domestique à partir de sources externes. Étant donné que la CGNAT ajoute une nouvelle couche intermédiaire, elle affecte toutes les connexions directes à l'internet. Les clients qui se trouvent derrière une connexion CGNAT peuvent s'attendre à des problèmes avec les appareils, les applications ou les services qui dépendent d'une connexion directe à l'internet.

Avec le CGNAT, les clients n'ont généralement pas l'autonomie nécessaire pour effectuer des tâches telles que le transfert de port ou les connexions peer-to-peer. Leur CPE est littéralement un routeur virtuel géré sous le contrôle de l'opérateur. Sans transfert de port et sans connexion poste à poste (avec IP public), les clients auront des difficultés à mettre en place des serveurs à domicile tels que l'hébergement web, les jeux en ligne, le streaming vidéo et les services de voix sur IP. En outre, les clients ne peuvent pas facilement intégrer leurs divers appareils connectés à l'internet, comme l'internet des objets (IoT), dans un environnement domestique (comme la domotique).

c. Surveillance, enquête et traçage de l'accès et des activités sur internet

La mise en œuvre du CGNAT peut également rendre plus complexe la manière dont les opérateurs de télécommunications et les fournisseurs de services Internet mesurent, contrôlent et enregistrent les accès. Ce problème peut par la suite entraver l'efficacité des enquêtes criminelles et le suivi des activités suspectes. Sans moyen d'enregistrer, de suivre et de consigner les communications privées liées à une adresse IP publique (identification), les services répressifs auront des difficultés à repérer les activités criminelles. Toute personne utilisant une IP publique IPv4 partagée pourrait littéralement commettre des actes de cybercriminalité tels que la fraude en ligne, la distribution de contenu illégal, la cyberintimidation, le pollupostage, et bien d'autres encore. Néanmoins, bien qu'il soit difficile de retracer les connexions dans un scénario de double NAT, cela reste possible avec la coopération des FAI (par la corrélation des adresses IP et des horodatages).

d. Problèmes de latence

L'un des défis les plus importants posés par le CG-NAT est la question de la latence. Ce délai inévitable a un effet préjudiciable sur l'expérience des utilisateurs, en particulier ceux qui dépendent d'applications en temps réel telles que les jeux en ligne, les flux en direct ou les vidéoconférences. La présence d'une couche supplémentaire de traitement réseau, le CGNAT, qui effectue un NAT supplémentaire et achemine le trafic via une IP publique fictive, ajoute inévitablement du temps. Malheureusement, les déploiements de CG-NAT sont source de frustration pour les clients des FAI, en particulier les joueurs en ligne.

5. Alternatives et solutions de contournement du CGNAT

a. Alternatives du CGNAT pour les transporteurs (et les ISP).

Bien que les opérateurs puissent continuer à étendre leur plan d'adressage IPv4, à réutiliser les IPv4 ou simplement à étendre leur domaine CGNAT, la meilleure alternative au CGNAT (au niveau de l'opérateur ou du transporteur) est l' IPv6Cette version 6 de l'IP résoudra sans aucun doute le fameux problème de l'épuisement de l'IPv4. Elle permettra à un grand nombre d'utilisateurs d'accéder à l'internet et fera disparaître définitivement le NAT et le CGNAT. Cependant, l'adoption et la transition vers l'IPv6 prennent beaucoup de temps (découvrez les raisons et les avantages de la migration vers l'IPv6).

b. Les solutions pour contourner le CGNAT pour les utilisateurs finaux

Comment contourner la CGNAT ? Au niveau de l'utilisateur domestique, il existe de nombreuses alternatives à CGNAT que les utilisateurs domestiques peuvent utiliser, pas nécessairement pour contourner CGNAT (puisque cet intermédiaire fournit un accès à l'internet) mais pour exposer leur réseau domestique à l'internet. La seule exception à cette règle (qui n'est pas un contournement mais une solution) est l'obtention d'une adresse IP statique.

- Obtenir une IP statique

- VPN

- Un tunnel SSH

- Un proxy SOCK5

- TOR

- Un DNS dynamique

| Solution de contournement | Description | Avantages | Limites |

| IP statique | Obtenez une adresse IP statique auprès de votre fournisseur d'accès. | Accès direct, adapté aux services d'hébergement | Nécessite une configuration ; n'élimine pas le besoin de CGNAT |

| VPN | Tunnel sécurisé qui chiffre et achemine le trafic via un serveur distant, en contournant le CGNAT. | Assure la confidentialité et la sécurité ; dissimule l'adresse IP réelle. | Peut entraîner une certaine latence ; nécessite un service VPN fiable |

| Un tunnel SSH | Utilise SSH pour créer un tunnel entre votre ordinateur et un serveur distant, permettant l'accès avec l'IP réelle. | Accès direct à l'internet ; connexion sécurisée. | Nécessite des connaissances techniques ; peut ne pas prendre en charge toutes les applications |

| Proxy SOCKS5 | Achemine le trafic par l'intermédiaire d'un serveur proxy, masquant ainsi l'adresse IP réelle. | Facile à mettre en place ; peut être utilisé pour des applications spécifiques. | Limité aux applications supportées par proxy. |

| TOR | Achemine le trafic via un réseau de relais afin d'anonymiser votre connexion et de contourner certaines restrictions. | Anonymat, possibilité d'accéder à des contenus bloqués | Impact sur les performances, tous les sites web ne sont pas compatibles avec TOR. |

| Un DNS dynamique | Met à jour les enregistrements DNS pour refléter les changements d'adresses IP, ce qui est utile pour les ressources d'hébergement. | Utile pour les services d'hébergement ; permet de contourner certaines limitations du CGNAT. | Nécessite une configuration ; n'élimine pas le besoin de CGNAT. |

6. Comment déterminer si vous (en tant qu'utilisateur domestique) vous trouvez derrière un CGNAT.

a. Vérifiez l'adresse IP WAN de votre routeur

Si l'adresse IP WAN de votre routeur se situe dans la plage 100.64.0.0/10, il est fort probable que vous soyez derrière CGNAT. Comme nous l'avons déjà mentionné, cette plage d'adresses IP est réservée à l'usage de CGNAT.

- Pour vérifier votre réseau étendu, connectez-vous à l'interface de votre routeur domestique. Pour ce faire, entrez l'adresse IP du routeur (quelque chose comme 192.168.0.1 ou 192.168.1.1) dans votre navigateur web.

- Une fois connecté, consultez la page d'état du routeur et trouvez votre adresse IP WAN.

b. Utilisez un outil en ligne pour vérifier votre adresse IP publique

Il existe de nombreux sites gratuits de recherche d'adresses IP publiques, tels que Quel est mon avis ?, Whatismyipaddress, ou Poulet IPCh que vous pouvez utiliser pour vérifier votre adresse IP publique.

- Si l'adresse IP que vous obtenez est différente de l'adresse IP de l'interface WAN de votre routeur, il est fort probable que vous soyez derrière un CGNAT.

- Si l'adresse IP que vous voyez ici correspond à l'adresse IP attribuée à l'interface WAN de votre routeur, il se peut que vous ne soyez pas derrière un CGNAT.

c. Utiliser un outil traceroute

Lancez un traceroute vers votre adresse IP publique. Le traceroute est un outil réseau intégré dans tous les systèmes d'exploitation courants. Il peut être utilisé pour voir le chemin que votre trafic emprunte pour atteindre sa destination. Si le traceroute montre deux sauts ou plus avec une IP privée répétée jusqu'à votre adresse IP publique, il est fort probable que vous soyez derrière CGNAT.

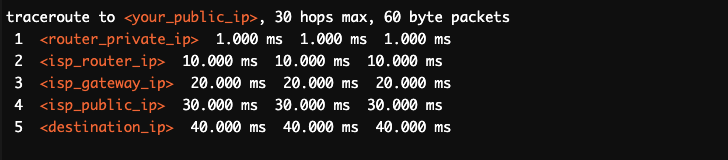

Simulons un traceroute (sans CGNAT)

- Dans l'exemple précédent, il n'y a pas d'adresses IP privées répétées. La progression est claire : de l'IP privée du routeur à l'IP du routeur de votre FAI (2), puis à l'IP de la passerelle de votre FAI (3), et enfin à l'IP publique de votre FAI avant d'atteindre l'IP de destination. Ce schéma suggère qu'il n'y a pas de passerelle CGNAT intermédiaire sur le chemin.

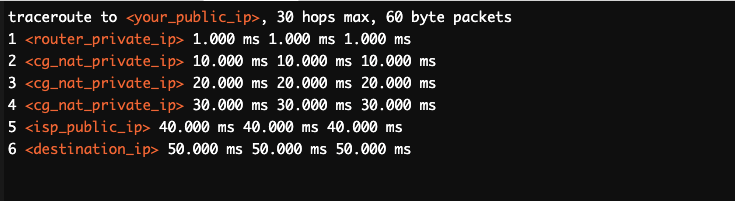

Simulons un traceroute (avec CGNAT)

- Dans cet exemple, la répétition de l'adresse IP privée dans les sauts 2, 3 et 4 peut indiquer que votre trafic est acheminé à travers une série de passerelles CGNAT internes avant d'atteindre l'IP publique du FAI. L'adresse IP privée répétée suggère que votre trafic passe par plusieurs couches de CGNAT avant d'atteindre l'internet.

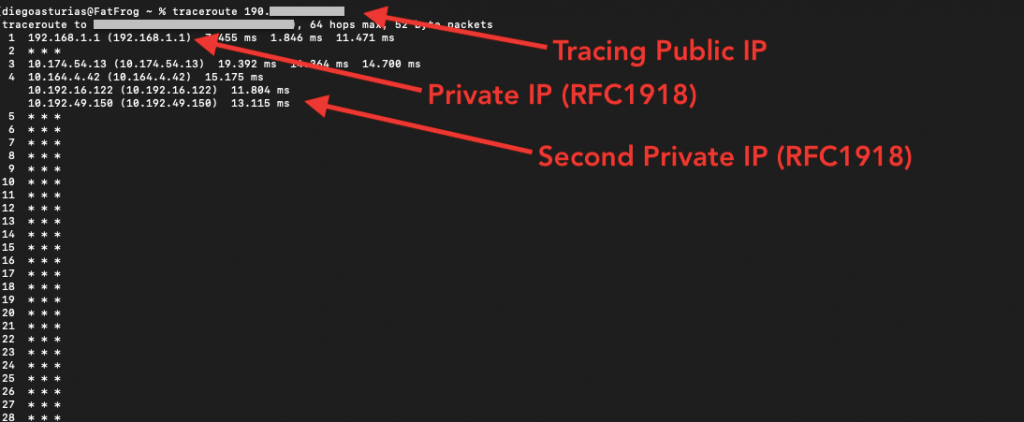

Résultats réels de traceroute en traçant notre propre IP publique

- Le premier saut (192.168.1.1) est l'adresse IP privée du routeur local (RFC1918).

- Le deuxième saut, deux (*), n'a pas répondu à la demande de traceroute (probablement en raison d'un pare-feu ou d'un filtrage ICMP). Ce saut peut être l'interface WAN IP du routeur, un dispositif intermédiaire ou toute autre infrastructure ISP ou CGNAT.

- Les sauts 3 et 4 suivants montrent l'existence d'un réseau privé de classe A. Ces deux adresses IP privées sont probablement des points de routage internes (dans le même réseau que l'IP WAN) au sein du réseau du FAI.

D'après le résultat de traceroute, nous pouvons conclure que le trafic traverse le réseau interne du FAI avant d'atteindre l'IP publique (interface). C'est tout à fait normal dans les configurations de réseau des FAI et l'adresse IP privée en cours n'indique pas nécessairement la présence d'un CGNAT.

7. FAQ - Questions fréquentes

a. Pourquoi les entreprises de télécommunications, les opérateurs ou les fournisseurs de services Internet adopteraient-ils le CGNAT ?

L'adoption du CGNAT est fortement liée à la rareté des adresses IPv4. En raison de la demande accrue d'appareils IPv4 tels que les téléphones mobiles, les opérateurs ont dû adopter la NAT à plus grande échelle. Ils ont employé un double NAT ou CGNAT non seulement pour économiser de l'espace IPv4, mais aussi pour continuer à offrir une connectivité à un plus grand nombre d'appareils malgré la limitation du nombre d'adresses IPv4.

b. Quels sont les scénarios les plus courants impliquant le CGNAT ?

L'opérateur peut utiliser le CGNAT pour l'usage commun du partage d'adresses IPv4 (dans les réseaux fixes ou mobiles), ou également pour le dual-stack lite (ou la transition vers IPv6).

c. Comment mettre en place le CGNAT ?

La mise en œuvre du CGNAT est une tâche qui incombe aux opérateurs ou aux fournisseurs d'accès à Internet (en dehors du champ d'application de ce guide). Mais en général, pour mettre en place le CGNAT, les opérateurs ont besoin du matériel adéquat (routeur, commutateur ou serveur), d'une solution logicielle et d'une infrastructure réseau robuste pour accueillir de nombreux utilisateurs. La configuration du CGNAT (similaire au NAT) nécessite des mappages de ports, un suivi des sessions et des politiques d'attribution d'adresses (telles que l'attribution d'un pool d'IP).

d. Qu'est-ce que le NAT444 ?

Il s'agit d'un type d'architecture de réseau conçu pour répondre aux défis posés par la pénurie d'adresses IPv4 et la transition vers l'IPv6. Il implique l'utilisation de deux traducteurs d'adresses réseau et de ports (NAPT) ainsi que de trois types de blocs d'adresses IPv4 pour faciliter la communication entre les appareils de différents réseaux. Avec NAT4444, le trafic réseau subit trois fois le NAT avant d'atteindre sa destination.

e. Qu'est-ce que NAT64, et en quoi est-il pertinent pour le CGNAT ?

NAT64 facilite la communication entre les réseaux exclusivement IPv6 et les réseaux exclusivement IPv4. Il permet à un dispositif exclusivement IPv6 de communiquer avec un serveur exclusivement IPv4 par NAT, en traduisant les paquets IPv6 en IPv4 et vice versa. Ceci est particulièrement pertinent dans le contexte de la CGNAT lorsque le réseau d'un FAI utilise principalement IPv6 mais doit fournir un accès aux ressources IPv4.

f. Quelle est l'efficacité d'un VPN en tant que solution de contournement du CGNAT ?

Dans l'ensemble, un VPN peut être une solution de contournement efficace du CGNAT. Tant que vous choisissez un service VPN fiable et digne de confiance, un VPN devrait permettre de contourner le CGNAT. Cependant, il est toujours essentiel de prendre en compte vos besoins spécifiques, tels que les exigences de vitesse, les préoccupations en matière de vie privée et la capacité à contourner le CGNAT, avant de décider quel VPN utiliser comme solution de contournement.

g. Comment effectuer une redirection de port derrière le CGNAT ?

Il peut être difficile d'effectuer une redirection de port derrière CGNAT en raison du contrôle limité de l'adresse IP publique et de la configuration du réseau. Parmi les solutions possibles, on peut citer l'utilisation du protocole UPnP s'il est pris en charge, l'utilisation de services de transfert de port ou l'utilisation d'un réseau privé virtuel (VPN) doté de capacités de transfert de port afin d'exposer des ports spécifiques de votre appareil à l'internet. Toutefois, l'efficacité de ces méthodes peut varier et elles peuvent ne pas offrir le même niveau de contrôle qu'une redirection de port traditionnelle dans un environnement non-CGNAT.

8. Le mot de la fin

Le CGNAT est une technologie controversée. Sa mise en œuvre présente à la fois des avantages et des inconvénients. En fin de compte, la décision d'utiliser ou non CGNAT revient à chaque fournisseur de services Internet. Bien que la CGNAT puisse aider les FAI à économiser de l'argent sur l'espace d'adressage public IPv4, il existe de nombreux inconvénients potentiels pour les utilisateurs finaux que les FAI doivent prendre en compte.

Pour résumer (pour les clients) :

- Si vous êtes derrière un CGNAT, vous n'obtiendrez pas votre propre adresse IP publique pour votre réseau domestique. Cela peut avoir un impact sur les performances de certaines applications et rendre plus difficile l'accès à certains services en ligne.

- En outre, si vous êtes derrière un CGNAT, vous ne pourrez peut-être pas héberger un serveur domestique ou utiliser les jeux en ligne, la VoIP ou le partage de fichiers sans décalage ni retard.

- Essayez l'une des solutions de contournement du CGNAT proposées dans ce guide. Utilisez un VPN ou proxy, ou, mieux encore, demandez à votre fournisseur d'accès Internet s'il existe des adresses IPv4 publiques statiques disponibles.

0Commentaires