キャリアグレードNAT(CGNAT)は、ISPが限られた数のパブリックIPアドレスを使用して、多数の顧客にインターネットアクセスを提供することを可能にする。これはIPv4アドレスの枯渇問題に対する「一時的な」解決策であり、IPv6が広く採用されれば完全に廃止されると予想されている。

CGNATはISPにとって素晴らしい利点があります。パブリックIPv4アドレスのコストを削減し、IPプールを保護することができます。残念ながら、CGNATには考慮すべき欠点がいくつかあります。

このブログ記事では、CGNATの基本、利点と欠点、CGNATを使用しているかどうかを判断する方法について説明します。また、CGNATの代替案と回避策についても説明します。

免責事項: 本資料は、情報提供のみを目的として作成されたものです。いかなる活動(違法行為を含む)、製品、サービスを推奨するものではありません。当社のサービスを利用する場合、またはここに記載されている情報に依拠する場合は、知的財産権法を含む適用法を遵守する責任を負うものとします。当社は、法律で明示的に義務付けられている場合を除き、いかなる方法であれ、当社のサービスまたはここに含まれる情報の使用から生じる損害について一切の責任を負いません。

目次

- IPv4の枯渇:通信事業者の問題

- CGNATの紹介。

- NAT 101

- CGNAT 101

- CGNATのメリット。

- CGNATの欠点。

- CGNATの代替案と回避策。

- キャリア(およびISP)のためのCGNAT代替案。

- エンドユーザーのためのCGNAT「回避策」。

- あなたが(ホームユーザーとして)CGNATの背後にいるかどうかを判断する。

- よくある質問(FAQ)

- まとめ

1.IPv4の枯渇:通信事業者の問題

IPv4はインターネット上で主流の接続プロトコルである。IPv4アドレスは全部で4,294,967,296個あり、1980年代にIPv4が誕生した当初は十分な数に思えた。しかし、その後インターネットは予想外に巨大化した。

このような成長にもかかわらず、IPv4アドレスの枯渇を防ぐために、CIDRやプライベートアドレス(RFC1918)、NAT、IPv6の採用など。

こうした取り組みはしばらくの間機能したが、正式なIPv4はすでに終了している。その IANA (IPv4アドレスを管理する世界的な組織)はすでにIPv4プールを使い果たしたため、RIR(地域インターネットレジストリ)だけが新しいIPv4を割り当てることができる。そして現在、まだ数少ないRIRだけがIPv4アドレスをプールしているが、すでにIPv4のローテーションを開始している。さらに、インドや中国のように、すでにIPv4アドレス不足に直面している国もある。

これらの課題に対処するため、長期的かつ唯一の解決策はIPv6への完全移行である。一部の国ではすでにIPv6が使われているが、本格的な普及にはさまざまな理由から時間がかかっている。

IPv6への完全移行を見送り、IPv6を活用する 古き良きNATが提供する膨大なIPv4空き領域, 通信キャリアやサービス・プロバイダーは、ネットワーク全体でより大規模なダブルNATを導入し始めている。

このソリューションはキャリアグレードNAT(CGNAT)として知られている。

2.CGNATの紹介。

キャリアグレードNAT(CGNまたはCG-NAT)は2014年頃からモバイルネットワーク事業者によって多用され始めた。これらの事業者は、モバイルネットワークにおけるIPv4アドレスの需要が急増するのを見て、すぐにダブルNAT-CGNATに頼った。

キャリアグレードNATを理解するためには、NAT(の下位バージョン)を理解することが不可欠だ。

a.NAT 101

注:NATの基本をすでに知っている場合は、次のセクションにスキップしてください。

NATは、プライベートLAN上の複数のデバイスが、パブリック通信用の単一のパブリックIPアドレスを共有できるようにするネットワークツールである。 プライベートドメインとパブリックドメインの間でIPアドレスとポートを変換する仲介の役割を果たす。NATは、IPv4の可用性に制限がある場合に一時的に対処するための完璧なソリューションです。

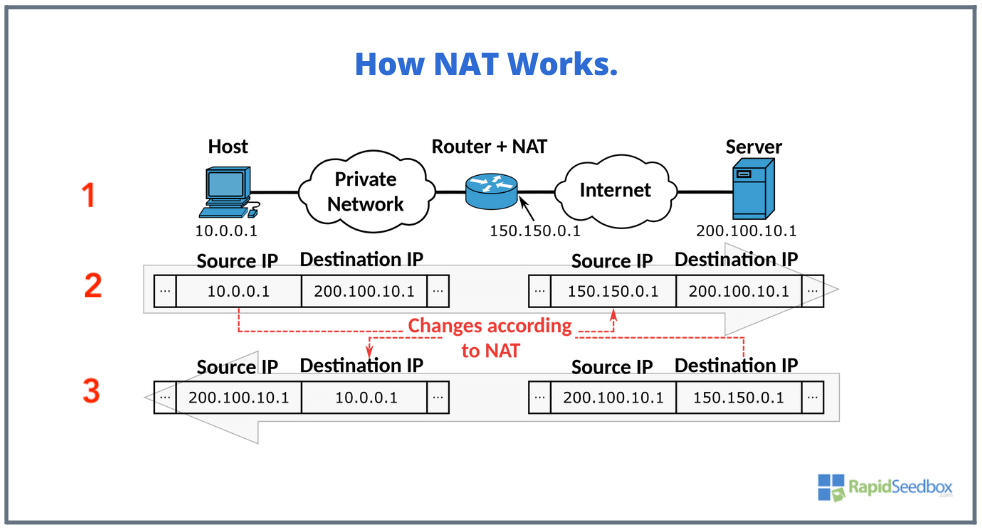

NATの仕組み下の図を参照してください。

- プライベートネットワーク内のプライベートIPアドレス(10.0.0.1)を持つ「ホスト」が、パブリックIPアドレス200.100.10.1を持つインターネット上の外部「サーバー」と通信したい。

- リクエストを開始する。 ホスト」は、プライベートとパブリックの両方のインターフェイス(ポート)を持つルーター+NATを介して、外部の「サーバー」と通信を開始する。ルーターのプライベート・ネットワーク・インターフェースは同じ10.0.0.0 /8ネットワーク上にあり、そのインターフェースにはパブリックIP(150.150.0.1)が設定されている。ルーター+NATサーバーがパケットを受信すると、NATプロトコルを使用して、宛先IPアドレスをそのままに、内部/ソースIP 10.0.0.1を外部/ソースIP(150.150.0.1)にマッピングします。

- 応答を受け取る。 外部の「サーバー」がパケットを受信すると、内部の10.0.01ではなく、ルーターのIP(150.150.0.1)に応答する(「サーバー」はプライベートネットワークについて知らないため)。ルーター+NATサーバーが外部/宛先IP(150.150.0.1)でパケットを受信すると、送信元IPアドレスはそのままに、内部/宛先IPの10.0.0.1に再度マッピングする。

NATの利点と欠点をいくつか挙げる。

このセクションの冒頭で述べたように、NATは(使用するIPアドレスクラスによって異なるが)数千から数百万のIPv4をプライベートで使用することを可能にする。NATはまた、その継承されたセキュリティのために、常にプライベートネットワーク(家庭から中小企業まで)で使用されてきました。さらに、NATは、ネットワーク管理者や顧客が、内部デバイスが外部ネットワークにアクセスする方法を、より制御しやすくシンプルにすることもできます。

通信キャリアやサービスプロバイダーにとってのNATの欠点は、IPv4を節約できないという非効率性である。 すべての顧客にインターネット・サービスを提供するためには、各顧客設備機器(CPE)の外部インターフェースに一意のパブリックIPv4アドレスを割り当てる必要がある。

IPv4の枯渇問題を回避し、より多くの人口にインターネットを提供するために、彼らはCGNATソリューションに復元した。

b.CGNAT 101

前述したように、CGNATは大規模NATを提供するIPv4ネットワークソリューションの一種である。実際、大規模スケーラブルNATまたは大規模NAT(LSN)とも呼ばれる。キャリアはCGNATを使用して、複数の通信エンドポイント(CPE)をプライベートIPv4アドレスで構成し、1つ(またはいくつか)の共有パブリックIPv4の下でインターネットに接続します。

CGNATの仕組み

CGNATは(いくつかの例外を除いて)従来のNATのように動作する。通常のプライベートからパブリックへの変換(およびその逆)に従いますが、最大の違いは、CGNATがより大規模な数のデバイスに対してダブルNATを実行することです。

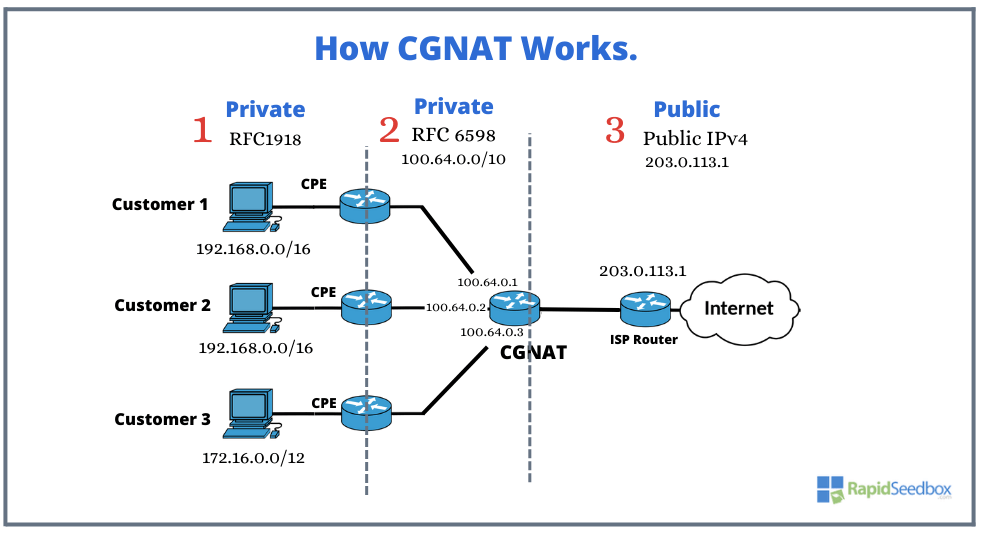

より明確にするために、下の図を参照してみよう。

(1) お客様のプライベート・ネットワーク

顧客1、顧客2、顧客3は、それぞれ独自のプライベートIPv4ネットワーク( RFC1918).各顧客は自宅に固有のCPE(Customer Premises Equipment)を持っており、これが最初のNATを実行する。このNATプロセスは RFC1918 顧客のプライベートIPアドレスは、キャリアグレードNAT(CGN)用に指定された予約IPアドレス空間へ。プライベートネットワーク内では、各ユーザーのCPEにポート割り当てとして知られる固有のポート番号が割り当てられます。このポート割り当ては、同じパブリックIPアドレスを共有する異なるユーザーを区別し、個々の通信を管理するのに役立ちます。

(2) プロバイダーのプライベートネットワーク:実際のCGNAT

CPE は送信トラフィックを CGNAT サーバーのある ISP のネットワークに転送する。CGNAT は予約された IP アドレス空間 (RFC6598) 100.64.0.0/10.CGNAT は、発信トラフィックのプライベートソース IP とポートを、プールからのパブリック IP とポートに置き換えます。さらに、同じパブリックIPアドレスを共有する複数のユーザーのトラフィックが適切に識別され、ルーティングされるように、CGNATは各CPEに一意のポート番号を割り当てます。

注1: サービスプロバイダのネットワークは「100.64.0.0/10」ブロック(2012年にIANAによって割り当てられた)を使用する。このブロックはCGNATシナリオのために明示的に予約されており、パブリック・インターネット上でグローバルにルーティング可能であることは意図されておらず、プライベート・ネットワーク用でもありません。代わりに、純粋にサービスプロバイダーのインフラ内での使用を目的としています。このブロックはIPアドレスの競合を最小限に抑え、IPv6への移行を支援します。

注2: CGNATはステートフルであることに注意することが重要である。つまり、CGNATルーターは、プライベートIPアドレスとパブリックIPアドレス間の変換とともに、各接続の状態情報を持つマッピングテーブルを維持する。

(3) パブリックIPアドレス。

プロバイダのプライベート・ネットワーク(RFC6598または100.64.0.0/10)は、パブリック・アドレス203.0.113.1に変換されます。このようにして、複数の顧客がこのIPまたは限られた数のパブリックIPアドレスを共有します。この例では、パブリック・アドレス203.0.113.1は、説明と文書化の目的で使用されるアドレスです。

3.CGNATのメリット

CGNATは、IPv4の枯渇という痛手に対する解決策として登場した。CGNATはそれ自体、通信キャリアやISPにとって(IPv6を受け入れる間は)大きな利点となり得るが、長期的な解決策にはならない。

a.IPv4不足への対応。

CGNATは、IPv4アドレスの不足という課題に取り組むための革新的なソリューションである。このソリューションの背後にあるアイデアは、複数のユーザー(単一の居住地や建物からではなく、地域全体)がより少ないパブリックアドレスのセットを共有できるようにする能力にあります。このソリューションにより、ISPや通信事業者はより多くのスケーラビリティを得ることができる。より少ないパブリックIPを使用して、より多くの顧客を受け入れることができる。CGNATは、世界が徐々にIPv6に移行する間の一時的な対策である。

b.セキュリティ強化

NATと同様に、CGNATはインターネット接続にセキュリティの追加レイヤーをもたらします。プライベートIPをパブリックIPに変換するため、接続とルーターの両方のセキュリティが強化されます。内部ネットワークデバイスを隔離し、外部からの不正アクセスに対する抑止力として機能します。特定のパブリックIPアドレスを狙った潜在的な攻撃からお客様のデバイスを守ります。

c.ネットワーク管理を容易にする。

CGNATは、ISPのプライベートネットワークのネットワークアドレスと割り当ての管理を簡素化します。単一のCGNATは、顧客のプライベートアドレスからパブリックIPの小さなプールへの変換を処理します。さらに、CGNATはアドレス割り当ての管理を一元化します。各顧客の個々のパブリックIPを管理する複雑さを軽減します。

4.CGNATの欠点。

CGNATには、特にエンドユーザーである顧客にとって大きな欠点がある。

a.顧客のネットワーク・セキュリティと信頼性に関する懸念。

他の形態のNATと同様に、CGNATはエンド・ツー・エンドの通信原理を破壊する。この課題は、セキュリティと信頼性に関する問題に取り組んでいる。CGNATが提供する共有環境は、複数のユーザーやデバイスがインターネット通信に同じパブリックIPアドレスを使用することを意味する。一方では、CGNATはネットワーク内の特定のデバイスを標的とする攻撃者に対して一種の煙幕を作るが、その反面、攻撃対象が拡大する。つまり、攻撃者が内部ネットワーク上の1つのデバイスをターゲットにした場合、その攻撃は同じIPを共有する他のすべてのデバイスに影響を与える可能性がある。 さらに、共有IPアドレスは、そのIPアドレスを共有する他の顧客の「評判を落とす」ことにもつながる。同じIPを共有している他のユーザーがBANされた場合、「不当に」ブロックされたり、ウェブサイトからのアクセスが制限されたりする可能性があります。不当にアクセス禁止にされた場合、"私のIPはBANされました「エラー。

b.インターネットとの直接通信に依存するデバイス、アプリ、サービスの課題。

繰り返しになるが、CGNATはホームデバイスからインターネットベースのサービスへのエンドツーエンドの通信を遮断する。CGNATは、顧客が外部ソースからホームネットワークにアクセスする能力を制限する。CGNATは新たな仲介レイヤーを追加するため、インターネットへの直接接続にも影響を及ぼす。CGNAT接続の背後にいる顧客は、直接のインターネット接続に依存するデバイス、アプリ、またはサービスで問題が発生する可能性があります。

CGNATでは、通常、顧客はポート転送やピアツーピア接続のようなタスクを実行する自主性を持っていない。 CPEは文字通り、事業者の管理下にある仮想ルーターである。ポートフォワーディングとピアツーピア(パブリックIPを使用)がなければ、顧客はウェブホスティング、オンラインゲーム、ビデオストリーミング、VoIPサービスなどのホームベースのサーバーをセットアップすることが困難になる。さらに、ホームオートメーションなど、モノのインターネット(IoT)のような様々なインターネット接続デバイスを家庭環境内に簡単に統合することもできない。

c.インターネットアクセスおよび活動の監視、調査、追跡

CGNATの導入は、通信事業者やISPがアクセスを測定、監視、記録する方法をより複雑にすることにもつながる。この問題は、その後、効果的な犯罪捜査や疑わしい活動の監視を妨げる可能性がある。パブリックIP(識別情報)にリンクされたプライベート通信を記録、追跡、記録する方法がなければ、法執行機関は犯罪活動を追跡することが困難になる。共有IPv4パブリックIPを使用する誰もが、オンライン詐欺、違法コンテンツ配信、ネットいじめ、スパム送信などのサイバー犯罪行為を文字通り実行する可能性がある。それでも、二重NATシナリオで接続をトレースバックするのは難しいかもしれないが、ISPの協力があれば(IPアドレスとタイムスタンプの相関関係によって)可能である。

d.遅延の課題。

CG-NATがもたらす最も重要な課題の一つは、遅延の問題である。この避けられない時間遅延は、特にオンラインゲーム、ライブストリーム、ビデオ会議のようなリアルタイムアプリに依存しているユーザーにとって、ユーザー体験に有害な影響を及ぼします。余分なNATを実行し、細切れのパブリックIPを介してトラフィックをルーティングするCGNAT - ネットワーク処理の余分なレイヤーを持つことは、必然的に追加時間が発生します。残念なことに、CG-NATの導入はISPの顧客、特にオンラインゲーマーにフラストレーションを与えている。

5.CGNATの代替案と回避策。

a.通信事業者(およびISP)のためのCGNAT代替案。

事業者はIPv4アドレス計画を拡大し続けることも、IPv4を再利用することも、CGNATドメインを拡大することもできるが、CGNATに代わる(事業者または通信事業者レベルでの)最善の選択肢は次のとおりである。 IPv6.このIPバージョン6は、IPv4の枯渇という悪名高い問題に間違いなく対処するだろう。多くのユーザーにインターネットアクセスを提供し、NATやCGNATを永久に消滅させるだろう。しかし、IPv6が完全に受け入れられ、移行するには長い時間がかかる。 IPv6に移行する理由とメリット).

b.エンドユーザーのためのCGNATの「回避策」。

CGNATを利用するには? ホームユーザーレベルでは、ホームユーザーが使用できる多くのCGNAT代替手段がある。必ずしもCGNATをバイパスするためではなく(この仲介手段はインターネットへのアクセスを提供するため)、ホームネットワークをインターネットに公開するためである。この唯一の例外(回避策ではなく解決策)は、固定IPアドレスを取得することである。

- 固定IPの取得

- VPN

- SSHトンネル

- SOCK5プロキシ

- トーア

- ダイナミックDNS

| 回避策 | 説明 | メリット | 制限事項 |

| 静的IP | ISPから固定IPアドレスを取得する。 | ホスティング・サービスに適したダイレクト・アクセス | コンフィギュレーションが必要であり、CGNATの必要性を排除するものではない。 |

| VPN | CGNATをバイパスしてトラフィックを暗号化し、リモートサーバーを経由するセキュアなトンネル。 | プライバシーとセキュリティを提供し、実際のIPアドレスを隠します。 | 信頼性の高いVPNサービスが必要です。 |

| SSHトンネル | SSHを使って、あなたのコンピューターとリモートサーバーの間にトンネルを作り、実際のIPでアクセスできるようにします。 | インターネットへの直接アクセスが可能。 | 技術的な知識が必要であり、すべてのアプリケーションをサポートするわけではありません。 |

| SOCKS5プロキシ | プロキシサーバーを経由してトラフィックをルーティングし、実際のIPアドレスを隠蔽する。 | セットアップが簡単で、特定の用途に使用できる。 | プロキシ対応アプリケーションに限る。 |

| トーア | 接続を匿名化し、いくつかの制限を回避するために、リレーのネットワークを介してトラフィックをルーティングします。 | 匿名性、ブロックされたコンテンツへのアクセスの可能性 | パフォーマンスへの影響、すべてのウェブサイトがTORフレンドリーというわけではありません。 |

| ダイナミックDNS | DNSレコードを更新してIPアドレスの変更を反映させる。 | CGNATの制限を回避できる。 | コンフィギュレーションが必要であり、CGNATの必要性を排除するものではない。 |

6.ホームユーザーとして)CGNATの後ろに座っているかどうかを判断する方法。

a. ルーターのWAN IPアドレスを確認してください。

ルーターのWAN IPアドレスが100.64.0.0/10の範囲であれば、CGNATの背後にいる可能性が高い。 前述したように、このIPアドレスの範囲はCGNAT用に予約されている。

- WANを確認するには、ホームルーターのインターフェースにログインします。ウェブブラウザにルーターのIPアドレス(192.168.0.1または192.168.1.1など)を入力することで可能です。

- ログインしたら、ルーターのステータスページをチェックし、WAN IPアドレスを見つけます。

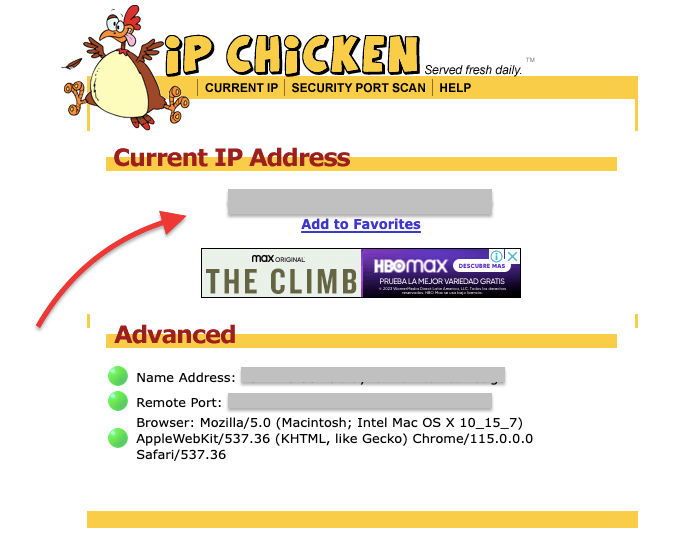

b. オンラインツールを使って、あなたのパブリックIPアドレスを確認してください。

のような無料の公開IP検索サイトがたくさんあります。 ホワティスミイプまたは IPチキン あなたのパブリックIPアドレスを確認するために使用することができます。

- 取得したIPアドレスがルーターのWANインターフェースのIPアドレスと異なる場合、CGNATの背後にいる可能性が高い。

- ここに表示されているIPアドレスが、ルーターのWANインターフェースに割り当てられているIPアドレスと一致する場合、CGNATの背後にいない可能性があります。

c. トレースルートツールを使う。

あなたのパブリックIPアドレスにtracerouteを実行します。トレースルートは、すべての一般的なOSに組み込まれているネットワークユーティリティツールです。これを使用して、トラフィックが目的地に到達するまでの経路を確認することができます。tracerouteがあなたのパブリックIPアドレスへのプライベートIPを繰り返す2つ以上のホップを示す場合、あなたはCGNATの背後にある可能性が高いです。

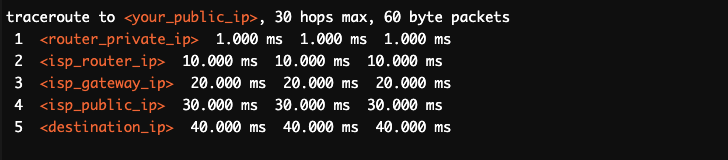

トレースルートをシミュレートしてみよう(CGNATなし)。

- 前の例では、プライベートIPアドレスの繰り返しはありません。そして、ルーターのプライベートIPからISPのルーターIP(2)へ、次にISPのゲートウェイIP(3)へ、そして最後にISPのパブリックIPに到達してから宛先IPに到達するという明確な進行が見られる。このパターンは、パスに中間CGNATゲートウェイがないことを示唆している。

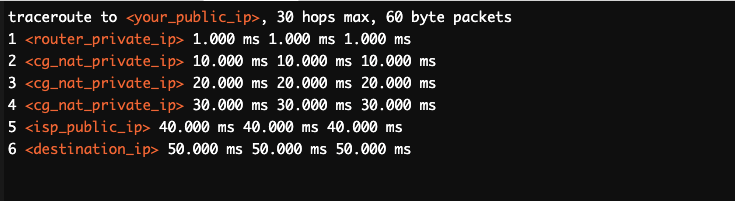

CGNATを使って)トレースルートをシミュレートしてみよう。

- この例では、ホップ2、3、4でプライベートIPアドレスが繰り返されていることから、ISPのパブリックIPに到達する前に、トラフィックが一連の内部CGNATゲートウェイを経由してルーティングされていることがわかる。繰り返されるプライベートIPアドレスは、トラフィックがインターネットに到達する前にCGNATの複数のレイヤーを通過していることを示唆しています。

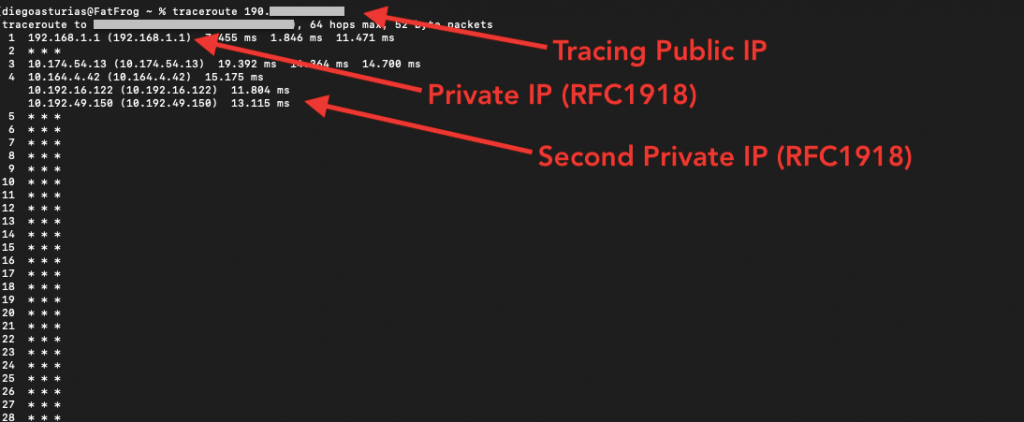

実際に自分のパブリックIPをトレースしたときのtracerouteの結果。

- 最初のホップ(192.168.1.1)は、ローカルルーターのプライベートIPアドレス(RFC1918)である。

- 2番目のホップ、2つ(*)は、トレースルート要求に応答しなかった(ファイアウォールまたはICMPフィルタリングが原因と思われる)。このホップは、ルーターのインターフェースWAN IP、中間デバイス、または他のISPまたはCGNATインフラストラクチャである可能性がある。

- 次のホップ3と4は、クラスAのプライベートネットワークの存在を示している。これら2つのプライベートIPアドレスは、ISPネットワーク内の内部ルーティングポイント(WAN IPと同じネットワーク内)である可能性が高い。

tracerouteの結果から、トラフィックはパブリックIP(インターフェース)に到達する前にISPの内部ネットワークを通過していると結論づけることができる。 これはISPネットワークのセットアップではまったく普通のことで、進行中のプライベートIPアドレスが必ずしもCGNATの存在を示すわけではない。

7.よくある質問(FAQ)

a.通信キャリア、オペレーター、ISPがCGNATを採用する理由は?

CGNATの採用は、IPv4アドレスの不足に強く拘束されている。携帯電話などのIPv4デバイスの需要が増加したため、通信事業者はより大規模なNATを採用せざるを得なくなった。通信事業者は、IPv4スペースの節約だけでなく、IPv4アドレスの制限にもかかわらず、より多くのデバイスに接続性を提供し続けるために、ダブルNATまたはCGNATを採用した。

b.CGNATが関係する一般的なシナリオにはどのようなものがありますか?

事業者は、CGNATをIPv4アドレス共有(固定通信事業者またはモバイルネットワーク)の一般的な用途に使用したり、デュアルスタックライト(またはIPv6への移行)にも使用できる。

c.CGNATの設定方法は?

CGNATの実装はキャリアまたはISPレベルのタスクである(本ガイドの範囲外)。しかし、一般的に CGNAT を設定するには、キャリアは適切なハードウェア(ルーター、スイッチ、またはサーバー)、ソフトウェアソリューション、および複数のユーザーを収容するための堅牢なネットワークインフラストラクチャが必要です。CGNATを設定するには(NATと同様に)、ポートマッピング、セッショントラッキング、アドレス割り当てポリシー(IPプールの割り当てなど)が必要です。

d.NAT444とは何ですか?

IPv4アドレスの不足とIPv6への移行がもたらす課題に対処するために設計されたネットワークアーキテクチャの一種。2つのNAPT(Network Address and Port Translator)と3種類のIPv4アドレスブロックを使用し、異なるネットワークのデバイス間の通信を容易にする。NAT4444では、ネットワークトラフィックは宛先に到達するまでに3回NATを受ける。

e.NAT64とは何か、なぜCGNATと関係があるのか?

NAT64は、IPv6専用ネットワークとIPv4専用ネットワーク間の通信を容易にする。IPv6専用デバイスがNATによってIPv4専用サーバーと通信し、IPv6パケットをIPv4に変換したり、逆にIPv6パケットをIPv4に変換したりすることができる。これは、ISPのネットワークが主にIPv6を使用しているが、IPv4リソースへのアクセスを提供する必要がある場合に、CGNATのコンテキストに特に関連する。

f.VPNはCGNATの回避策としてどの程度有効ですか?

全体として、VPNは効果的なCGNAT回避策となり得る。信頼できるVPNサービスを選びさえすれば、VPNはCGNATを回避できるはずです。しかし、回避策として使用するVPNを決定する前に、速度要件、プライバシーへの懸念、CGNATをバイパスする能力など、特定のニーズを考慮することが常に不可欠です。

g.CGNATの背後でポート転送を行うには?

CGNATの背後でポート転送を実行することは、パブリックIPアドレスとネットワーク構成の制御が限られているため、困難な場合があります。可能性のある解決策としては、サポートされていればUPnPを使用する、ポート転送サービスを利用する、ポート転送機能を持つVPNを検討してデバイスの特定のポートをインターネットに公開する、などがあります。ただし、これらの方法の有効性はさまざまであり、CGNAT以外の環境では従来のポート転送と同レベルの制御ができない場合があります。

8.最後の言葉

CGNATは賛否両論ある技術だ。CGNATの導入には利点と欠点の両方があります。最終的に、CGNATを使用するかどうかは、各ISP次第です。CGNATはISPがIPv4パブリックアドレススペースの費用を節約するのに役立ちますが、ISPが考慮すべきエンドユーザーにとっての潜在的な欠点がたくさんあります。

要約すると(顧客にとって):

- CGNATの後ろにいる場合、ホームネットワーク用の自分のパブリックIPアドレスは取得できません。このため、一部のアプリケーションのパフォーマンスに影響が出たり、特定のオンラインサービスにアクセスしにくくなったりすることがあります。

- さらに、CGNATの背後にいる場合、ラグや遅延なしにホームサーバーをホストしたり、オンラインゲーム、VoIP、ファイル共有を使用したりすることができない可能性があります。

- このガイドで提案されているCGNATをバイパスする回避策を試してください。を使用する。 VPNまたはプロキシ.あるいは、ISPに利用可能な静的IPv4パブリックアドレスがないか聞いてみるのもよい。

0コメント