Carrier-Grade NAT (CGNAT) permite a los ISP dar acceso a Internet a un gran número de sus clientes utilizando un número limitado de direcciones IP públicas. Es una solución "temporal" al problema del agotamiento de las direcciones IPv4, y se espera que desaparezca por completo una vez que se adopte ampliamente IPv6.

CGNAT tiene increíbles beneficios para los ISP. Puede ayudarles a ahorrar dinero en direcciones IPv4 públicas y proteger sus IP pools. Por desgracia, CGNAT tiene algunos inconvenientes que deben tenerse en cuenta.

En esta entrada de blog, hablaremos de los conceptos básicos de CGNAT, sus ventajas e inconvenientes y cómo determinar si está utilizando CGNAT. También hablaremos de algunas alternativas y soluciones a CGNAT.

Descargo de responsabilidad: Este material ha sido desarrollado estrictamente con fines informativos. No constituye respaldo de ninguna actividad (incluidas las actividades ilegales), productos o servicios. Usted es el único responsable de cumplir con las leyes aplicables, incluidas las leyes de propiedad intelectual, cuando utilice nuestros servicios o confíe en cualquier información contenida en este documento. No aceptamos ninguna responsabilidad por los daños que surjan del uso de nuestros servicios o la información contenida en este documento de ninguna manera, excepto cuando lo exija explícitamente la ley.

Tabla de contenidos

- Agotamiento de IPv4: Un problema para los operadores de telecomunicaciones

- Introducción al CGNAT.

- NAT 101

- CGNAT 101

- Beneficios del CGNAT.

- Inconvenientes del CGNAT.

- Alternativas y soluciones a CGNAT.

- Alternativas CGNAT para operadores (e ISP).

- Soluciones CGNAT para usuarios finales.

- Determine si usted (como usuario doméstico) está detrás de una CGNAT.

- Preguntas más frecuentes (FAQ)

- Palabras Finales.

1. Agotamiento de IPv4: Un problema para los operadores de telecomunicaciones

IPv4 es el protocolo de conexión dominante en Internet. Hay un total de 4.294.967.296 direcciones IPv4 posibles, un número que parecía suficiente cuando se creó IPv4 por primera vez en la década de 1980. Pero Internet ha crecido de forma inesperada desde entonces.

Por eso, a pesar de este crecimiento, ha habido varias iniciativas para evitar que se agoten las direcciones IPv4, como CIDR, el direccionamiento privado (RFC1918), NAT, adopción de IPv6, etc.

Aunque estas iniciativas han funcionado durante algún tiempo, los IPv4 oficiales ya están acabados. El sitio IANA (organización mundial que gestiona las direcciones IPv4) ya ha agotado su reserva de IPv4, por lo que sólo los RIR (Registros Regionales de Internet) pueden asignar nuevos IPv4. Y, a día de hoy, sólo unos pocos RIR disponen aún de direcciones IPv4 en sus pools, pero ya han empezado a rotar de IPv4. Además, algunos países como India y China ya sufren escasez de direcciones IPv4.

Para hacer frente a estos retos, la única solución a largo plazo es la migración completa a IPv6. Aunque el IPv6 ya se utiliza en algunos países, su adopción a gran escala está tardando mucho por diversas razones.

Abstenerse de la migración completa a IPv6 y aprovechar el enorme espacio IPv4 disponible que proporciona el viejo NAT, los operadores de telecomunicaciones y los proveedores de servicios han empezado a implantar una especie de doble NAT a mayor escala en sus redes.

Esta solución se conoce como Carrier Grade NAT (CGNAT)

2. Introducción a CGNAT.

Carrier-Grade NAT (CGN o CG-NAT) empezó a ser muy utilizado en torno a 2014 por los operadores de redes móviles. Al ver el fuerte aumento de la demanda de direcciones IPv4 en las redes móviles, estos operadores recurrieron rápidamente a la doble NAT-CGNAT.

Para familiarizarnos con Carrier-Grade NAT, es fundamental repasar NAT (su versión a menor escala).

a. NAT 101

Nota:: Pasa a la siguiente sección si ya conoces los fundamentos de NAT.

NAT es una herramienta de red que permite a varios dispositivos de una LAN privada compartir una única dirección IP pública para las comunicaciones públicas. Sirve de intermediario que traduce las direcciones IP y los puertos entre los dominios privados y públicos. NAT es una solución perfecta para hacer frente temporalmente a la disponibilidad limitada de IPv4.

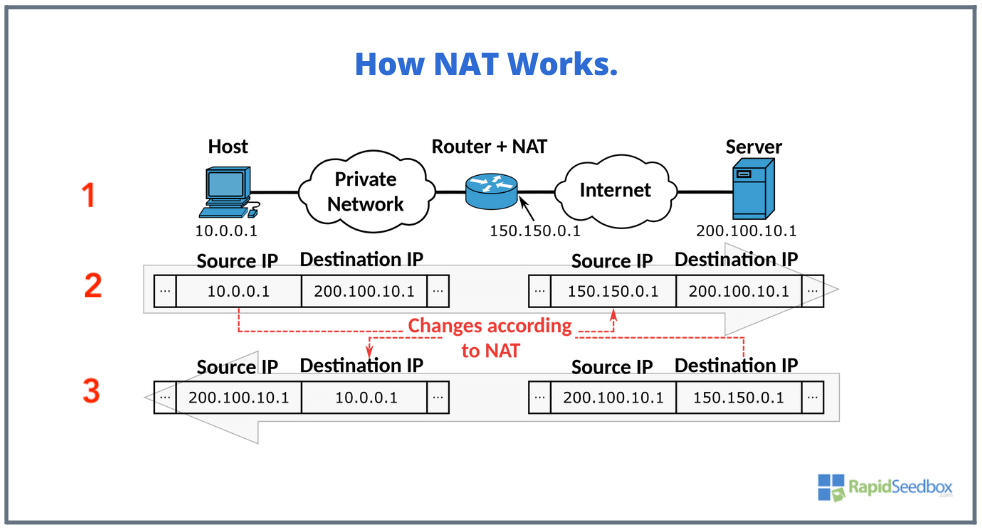

¿Cómo funciona NAT? Consulte la siguiente imagen.

- Un "Host" con una dirección IP privada (10.0.0.1) dentro de una red privada quiere comunicarse con un "Servidor" externo en Internet con la dirección IP pública 200.100.10.1.

- Iniciar solicitud. El "Host" inicia la comunicación con el "Servidor" externo a través del Router + NAT que dispone de interfaces (puertos) privados y públicos. La interfaz de red privada del router está en la misma red 10.0.0.0 /8, mientras que su interfaz está configurada con una IP pública (150.150.0.1). Una vez que el servidor Router + NAT recibe el paquete, utiliza el protocolo NAT para mapear la IP interna/de origen 10.0.0.1 con la IP externa/de origen (150.150.0.1) dejando intacta la dirección IP de destino.

- Recibir respuesta. Una vez que el "Servidor" externo recibe el paquete responde a la IP del router (150.150.0.1), en lugar de a la interna 10.0.01 (porque el "Servidor" no conoce la red privada). Una vez que el router + servidor NAT recibe el paquete en su IP externa/destino (150.150.0.1), lo mapea de nuevo a la IP interna/destino 10.0.0.1 dejando intacta la dirección IP de origen.

Algunas ventajas e inconvenientes de NAT.

Como se mencionó al principio de esta sección, NAT permite tener (dependiendo de la clase de dirección IP utilizada) de miles a millones de IPv4s para uso privado. NAT también se ha utilizado siempre en redes privadas (de hogares a pequeñas empresas) por su seguridad heredada. Además, NAT también permite a los administradores de red o clientes más control y simplicidad sobre cómo sus dispositivos internos acceden a las redes externas.

Una desventaja de NAT para los operadores de telecomunicaciones y proveedores de servicios es la ineficacia de ahorrar IPv4s. Para dar servicio de Internet a todos sus clientes necesitarían asignar una única dirección IPv4 pública a la interfaz externa de cada equipo de cliente (CPE).

Para evitar el problema del agotamiento de IPv4 y proporcionar Internet a una mayor población, recurren a la solución CGNAT.

b. CGNAT 101

Como ya se ha mencionado, CGNAT es un tipo de solución de red IPv4 que proporciona NAT a gran escala. De hecho, también se conoce como NAT masivamente escalable o NAT a gran escala (LSN). Los operadores utilizan CGNAT para configurar múltiples puntos finales de comunicación (CPE) con direcciones IPv4 privadas con el fin de conectarlos a Internet bajo una (o unas pocas) IPv4 públicas compartidas.

¿Cómo funciona el CGNAT?

CGNAT funciona como el NAT tradicional (con algunas excepciones). Sigue las traducciones normales de privado a público (y viceversa), pero la mayor diferencia es que CGNAT realiza una doble NAT para un número más amplio de dispositivos.

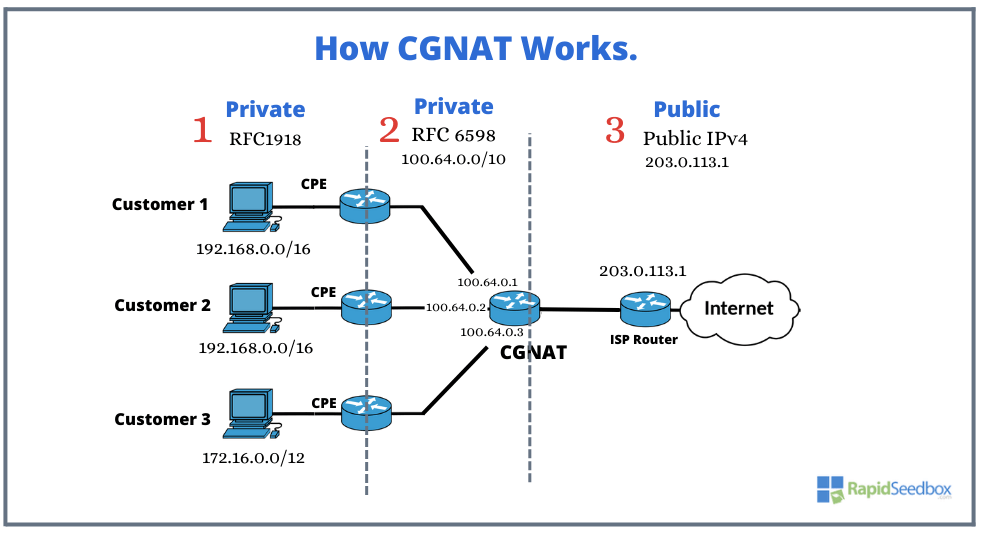

Para mayor claridad, veamos el siguiente diagrama.

(1) Red privada del cliente

El Cliente 1, el Cliente 2 y el Cliente 3 operan cada uno sus propias redes IPv4 privadas ( RFC1918). Cada cliente tiene en su casa un único equipo en las instalaciones del cliente (CPE), que realiza la primera NAT. Este proceso NAT consiste en traducir la RFC1918 direcciones IP privadas de los clientes a un espacio de direcciones IP reservado designado para NAT de nivel de operador (CGN). Dentro de la red privada, al CPE de cada usuario se le asigna un número de puerto único conocido como asignación de puerto. Esta asignación de puertos ayuda a distinguir entre los distintos usuarios que comparten la misma dirección IP pública y ayuda a gestionar sus comunicaciones individuales.

(2) Red privada del proveedor: CGNAT en acción

El CPE reenvía el tráfico saliente a la red del ISP, donde se encuentra el servidor CGNAT. El CGNAT realiza la segunda NAT utilizando el espacio de direcciones IP reservado (RFC6598) 100.64.0.0/10. Sustituye la IP de origen privada y el puerto del tráfico saliente por una IP pública y un puerto de su pool. Además, para garantizar que varios usuarios que comparten la misma dirección IP pública puedan tener su tráfico correctamente identificado y enrutado, CGNAT asigna un número de puerto único a cada CPE.

Nota 1: La red del proveedor de servicios utiliza el bloque "100.64.0.0/10" (asignado por la IANA en 2012). Este bloque está reservado explícitamente para escenarios CGNAT y no está destinado a ser enrutable globalmente en la Internet pública ni para redes privadas. Por el contrario, está pensado exclusivamente para su uso dentro de la infraestructura del proveedor de servicios. El bloque minimiza los conflictos de direcciones IP y ayuda en la transición a IPv6.

Nota 2: Es importante tener en cuenta que CGNAT es stateful. Esto significa que el router CGNAT mantiene una tabla de mapeo con la información de estado de cada conexión junto con las traducciones entre direcciones IP privadas y públicas.

(3) Direcciones IP públicas.

La red privada del proveedor (RFC6598 o 100.64.0.0/10) se traduce a la dirección pública 203.0.113.1. De esta forma, varios clientes comparten esta IP o un número limitado de direcciones IP públicas. En este ejemplo, la dirección pública 203.0.113.1 es una dirección utilizada con fines ilustrativos y de documentación.

3. Beneficios del CGNAT.

El CGNAT surgió como solución al doloroso agotamiento de los IPv4. Aunque el CGNAT puede ser por sí mismo una gran ventaja para los operadores de telecomunicaciones y los ISP (mientras adoptan el IPv6), no presenta una solución a largo plazo.

a. Hacer frente a la escasez de IPv4.

CGNAT es una solución innovadora para afrontar el reto de la escasez de direcciones IPv4. La idea que subyace a esta solución radica en su capacidad para permitir que múltiples usuarios (no de una sola residencia o edificio, sino de regiones enteras) compartan un conjunto más reducido de direcciones públicas. Con esta solución, los ISP y los operadores tienen más escalabilidad. Pueden dar cabida a más clientes utilizando un conjunto más pequeño de IP públicas. CGNAT es una solución temporal mientras el mundo se adapta lentamente a IPv6.

b. Seguridad reforzada

Al igual que NAT, CGNAT aporta una capa adicional de seguridad a la conexión a Internet. Dado que convierte las IP privadas en públicas, refuerza la seguridad tanto de la conexión como del router. Aísla los dispositivos internos de la red y actúa como elemento disuasorio contra el acceso no autorizado de entidades externas. Protege los dispositivos de los clientes frente a posibles ataques dirigidos a una dirección IP pública concreta.

c. Facilita la gestión de la red.

CGNAT simplifica la gestión del direccionamiento y la asignación de red para la red privada de un ISP. El único CGNAT gestiona la traducción de las direcciones privadas de los clientes a un conjunto más reducido de IP públicas. Además, CGNAT centraliza la gestión de las asignaciones de direcciones. Reduce la complejidad de gestionar IP públicas individuales para cada cliente.

4. Inconvenientes del CGNAT.

La CGNAT tiene muchos inconvenientes, sobre todo para el usuario final, el cliente.

a. Preocupaciones del cliente en materia de seguridad y fiabilidad de la red.

Al igual que otras formas de NAT, CGNAT altera el principio de comunicación de extremo a extremo. Este reto se enfrenta a cuestiones relacionadas con la seguridad y la fiabilidad. El entorno compartido que proporciona CGNAT significa que varios usuarios y dispositivos utilizan la misma dirección IP pública para las comunicaciones por Internet. Aunque, por una parte, CGNAT crea una especie de cortina de humo para los atacantes que se dirigen a dispositivos específicos dentro de la red, por otra, amplía la superficie de ataque. Así, si un atacante tiene como objetivo un dispositivo de esa red interna, el ataque podría afectar a todos los demás que compartan la misma IP. Además, la dirección IP compartida también puede llevar a "dañar la reputación" de otros clientes que comparten la dirección IP. Podría llevar a ser bloqueado o restringido "injustamente" de sitios web si otro usuario que comparte la misma IP ha sido baneado. Si te han baneado injustamente, aprende a solucionar el "mi IP ha sido baneada" error.

b. Retos para dispositivos, apps o servicios que dependen de la comunicación directa por Internet.

Una vez más, CGNAT rompe la comunicación de extremo a extremo de los dispositivos domésticos con los servicios basados en Internet. Restringe la capacidad del cliente para acceder a su red doméstica desde fuentes externas. Como CGNAT añade una nueva capa intermediaria, afecta a cualquier conexión directa a Internet. Los clientes con una conexión CGNAT pueden tener problemas con dispositivos, aplicaciones o servicios que dependan de una conexión directa a Internet.

Con CGNAT, los clientes no suelen tener autonomía para realizar tareas como el reenvío de puertos o las conexiones peer-to-peer. Su CPE es literalmente un router virtual gestionado bajo el control del operador. Sin reenvío de puertos y peer-to-peer (con IP pública), los clientes tendrán dificultades para configurar servidores domésticos como alojamiento web, juegos en línea, streaming de vídeo y servicios VoIP. Además, los clientes no podrán integrar fácilmente sus diversos dispositivos conectados a Internet, como el Internet de las Cosas (IoT), en un entorno doméstico (como la domótica).

c. Supervisión, investigación y seguimiento del acceso y las actividades en Internet

La implantación de CGNAT también puede dar lugar a una mayor complejidad en la forma en que los operadores de telecomunicaciones y los ISP miden, supervisan y registran el acceso. Este problema puede obstaculizar posteriormente la eficacia de las investigaciones penales y el seguimiento de actividades sospechosas. Sin una forma de registrar, rastrear y grabar las comunicaciones privadas vinculadas a una IP pública (identificación), las fuerzas de seguridad tendrán dificultades para seguir la pista de las actividades delictivas. Cualquiera que utilice una IP pública IPv4 compartida podría, literalmente, llevar a cabo acciones de ciberdelincuencia como fraude en línea, distribución ilegal de contenidos, ciberacoso, envío de correo basura, etc. Aún así, aunque puede ser difícil rastrear las conexiones en un escenario de doble NAT, todavía es posible con la cooperación de los ISP (mediante la correlación de direcciones IP y marcas de tiempo).

d. Retos de latencia.

Uno de los retos más importantes que plantea la CG-NAT es el problema de la latencia. Este inevitable retraso tiene un efecto perjudicial en la experiencia de los usuarios, sobre todo en aquellos que dependen de aplicaciones en tiempo real como juegos en línea, transmisiones en directo o videoconferencias. Contar con una capa adicional de procesamiento de red -la CGNAT, que realiza un NAT adicional y enruta el tráfico a través de una IP pública fragmentada- introduce inevitablemente un tiempo añadido. Desgraciadamente, los despliegues de CG-NAT causan frustración entre los clientes de los ISP, especialmente entre los jugadores en línea.

5. Alternativas y soluciones CGNAT.

a. Alternativas CGNAT para operadores (e ISP).

Aunque los operadores podrían seguir ampliando su plan de direccionamiento IPv4, reutilizando IPv4 o simplemente ampliando su dominio CGNAT, la mejor alternativa real a CGNAT (a nivel de operador o portador) es IPv6. Esta versión 6 de IP resolverá sin duda el infame problema del agotamiento de IPv4. Proporcionará acceso a Internet a un gran número de usuarios y hará desaparecer para siempre NAT y CGNAT. Sin embargo, IPv6 está tardando mucho tiempo en asimilarse plenamente y en realizar la transición (aprenda el razones y ventajas de migrar a IPv6).

b. CGNAT "workarounds" para usuarios finales.

¿Cómo moverse por el CGNAT? A nivel de usuario doméstico, existen muchas alternativas a CGNAT que los usuarios domésticos pueden utilizar, no necesariamente para eludir CGNAT (ya que este intermediario proporciona acceso a Internet), sino para exponer su red doméstica a Internet. La única excepción a esto (que no es una solución sino una alternativa) es obtener una dirección IP estática.

- Obtener una IP estática

- VPN

- Túnel SSH

- Proxy SOCK5

- TOR

- DNS dinámico

| Solución | Descripción | Ventajas | Limitaciones |

| IP estática | Obtén una dirección IP estática de tu proveedor de Internet. | Acceso directo, adecuado para servicios de alojamiento | Requiere configuración; no elimina la necesidad de CGNAT. |

| VPN | Un túnel seguro que cifra y encamina el tráfico a través de un servidor remoto, eludiendo CGNAT. | Proporciona privacidad y seguridad; oculta la dirección IP real. | Puede introducir cierta latencia; requiere un servicio VPN fiable. |

| Túnel SSH | Utiliza SSH para crear un túnel entre tu ordenador y un servidor remoto, permitiendo el acceso con IP real. | Proporciona acceso directo a Internet; conexión segura. | Requiere conocimientos técnicos; puede no ser compatible con todas las aplicaciones. |

| Proxy SOCKS5 | Enruta el tráfico a través de un servidor proxy, enmascarando la dirección IP real. | Fácil de configurar; puede utilizarse para aplicaciones específicas. | Limitado a aplicaciones compatibles con proxy. |

| TOR | Enruta el tráfico a través de una red de repetidores para anonimizar tu conexión y eludir algunas restricciones. | Anonimato, posibilidad de acceder a contenidos bloqueados | Impacto en el rendimiento, no todos los sitios web son compatibles con TOR. |

| DNS dinámico | Actualiza los registros DNS para reflejar las direcciones IP cambiantes, útil para alojar recursos. | Útil para servicios de alojamiento; sortea algunas limitaciones de CGNAT. | Requiere configuración; no elimina la necesidad de CGNAT. |

6. Cómo determinar si usted (como usuario doméstico) se encuentra detrás de un CGNAT.

a. Compruebe la dirección IP WAN de su router.

Si la dirección IP WAN de tu router está en el rango 100.64.0.0/10, entonces lo más probable es que estés detrás de CGNAT. Como ya se ha mencionado, este rango de direcciones IP está reservado para uso de CGNAT.

- Para comprobar tu WAN, inicia sesión en la interfaz de tu router doméstico. Para ello, introduce la dirección IP del router (por ejemplo, 192.168.0.1 o 192.168.1.1) en el navegador web.

- Una vez iniciada la sesión, busca la página de estado del router y encuentra tu dirección IP WAN.

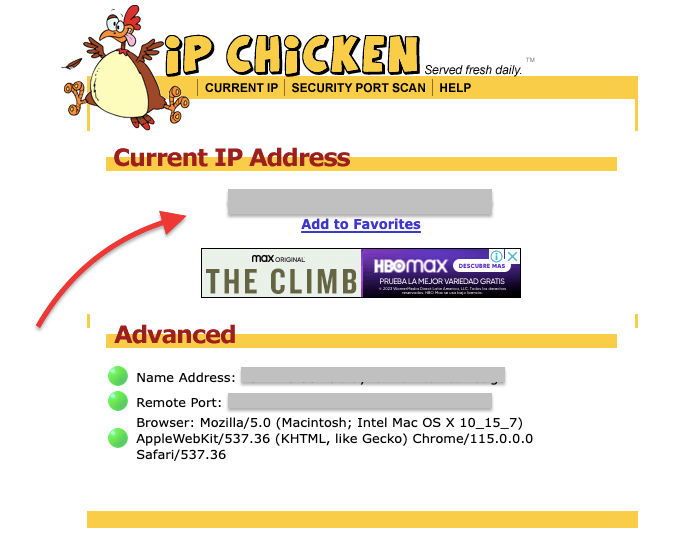

b. Utilice una herramienta en línea para comprobar su dirección IP pública.

Hay muchos sitios de búsqueda de IP públicos y gratuitos como WhatismyipCuál es mi dirección IP o IPPollo que puede utilizar para comprobar su dirección IP pública.

- Si la dirección IP que obtienes es diferente de la dirección IP de la interfaz WAN de tu router, lo más probable es que estés detrás de CGNAT.

- Si la dirección IP que ves aquí, coincide con la dirección IP asignada a la interfaz WAN de tu router, entonces puede que no estés detrás de un CGNAT.

c. Utiliza la herramienta traceroute.

Ejecute un traceroute a su dirección IP pública. El traceroute es una herramienta de utilidad de red integrada en todos los sistemas operativos comunes. Se puede utilizar para ver la ruta que sigue el tráfico para llegar a su destino. Si el traceroute muestra dos o más saltos con IP privada repetida a su dirección IP pública, lo más probable es que esté detrás de CGNAT.

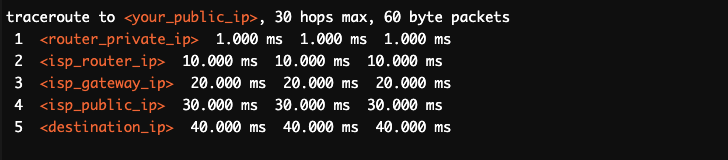

Vamos a simular un traceroute (sin CGNAT).

- En el ejemplo anterior, no hay direcciones IP privadas repetidas. Y se puede ver la clara progresión, desde la IP privada del router a la IP del router de tu ISP (2), luego a la IP de la pasarela de tu ISP (3), y finalmente a la IP pública de tu ISP antes de llegar a la IP de destino. Este patrón sugeriría que no hay pasarelas CGNAT intermedias en la ruta.

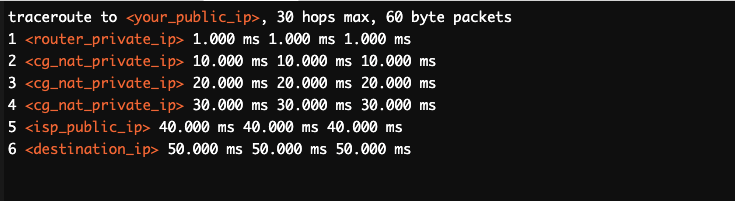

Vamos a simular un traceroute (con CGNAT).

- En este ejemplo, la dirección IP privada repetida en los saltos 2, 3 y 4 puede indicar que su tráfico está siendo enrutado a través de una serie de pasarelas CGNAT internas antes de alcanzar la IP pública del ISP. La dirección IP privada repetida sugiere que su tráfico está pasando a través de múltiples capas de CGNAT antes de llegar a Internet.

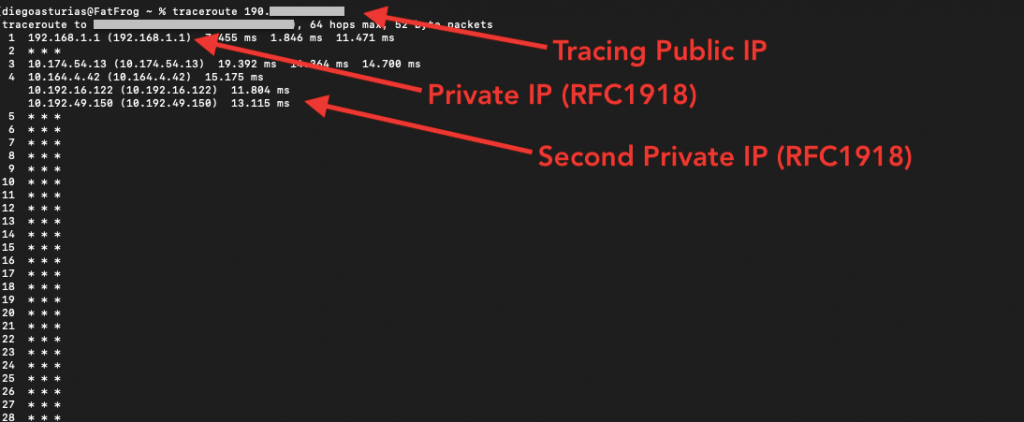

Resultados reales de traceroute al trazar nuestra propia IP pública.

- El primer salto (192.168.1.1) es la dirección IP privada del router local (RFC1918).

- El segundo salto, dos (*) no respondió a la solicitud de traceroute (probablemente debido a un cortafuegos o a un filtrado ICMP). Este salto puede ser la IP de la interfaz WAN del router, un dispositivo intermediario o cualquier otro ISP o infraestructura CGNAT.

- Los siguientes saltos 3 y 4, muestran la existencia de una red privada de clase A. Es probable que estas dos direcciones IP privadas sean puntos de enrutamiento interno (dentro de la misma red que la IP de la WAN) dentro de la red del ISP.

A partir del resultado de traceroute, podemos concluir que el tráfico atraviesa la red interna del ISP antes de alcanzar la IP pública (interfaz). Esto es completamente normal en las configuraciones de red de los ISP y la dirección IP privada en curso no indica necesariamente la presencia de un CGNAT.

7. Preguntas más frecuentes (FAQ)

a. ¿Por qué las empresas de telecomunicaciones, los operadores o los ISP adoptarían CGNAT?

La adopción de CGNAT está fuertemente ligada a la escasez de direcciones IPv4. Debido al aumento de la demanda de dispositivos IPv4 como los móviles, los operadores tuvieron que adoptar NAT a mayor escala. Emplearon una doble NAT o CGNAT no precisamente para ahorrarse algo de espacio IPv4, sino para seguir ofreciendo conectividad a más dispositivos a pesar de la limitación de direcciones IPv4.

b. ¿Cuáles son algunos escenarios populares que implican CGNAT?

El operador puede utilizar CGNAT para el uso común de compartición de direcciones IPv4 (en redes fijas o móviles), o también para dual-stack lite (o transición a IPv6).

c. ¿Cómo configurar el CGNAT?

La implementación de CGNAT es una tarea a nivel de operador o ISP (fuera del alcance de esta guía). Pero en general, para configurar CGNAT, los operadores necesitarían el hardware adecuado (enrutador, conmutador o servidor), una solución de software y una infraestructura de red robusta para dar cabida a múltiples usuarios. La configuración de CGNAT (similar a NAT) requiere asignaciones de puertos, seguimiento de sesiones y políticas de asignación de direcciones (como la asignación de un grupo de IP).

d. ¿Qué es NAT444?

Es un tipo de arquitectura de red diseñado para hacer frente a los retos planteados por la escasez de direcciones IPv4 y la transición a IPv6. Implica el uso de dos traductores de direcciones de red y puertos (NAPT) junto con tres tipos de bloques de direcciones IPv4 para facilitar la comunicación entre dispositivos de distintas redes. Con NAT4444, el tráfico de red pasa tres veces por NAT antes de llegar a su destino.

e. ¿Qué es NAT64 y por qué es relevante para CGNAT?

NAT64 facilita la comunicación entre redes sólo IPv6 y sólo IPv4. Permite que un dispositivo sólo IPv6 se comunique con un servidor sólo IPv4 mediante NAT, traduciendo los paquetes IPv6 a IPv4 y viceversa. Esto es especialmente relevante en el contexto de CGNAT cuando la red de un ISP utiliza predominantemente IPv6 pero necesita proporcionar acceso a recursos IPv4.

f. ¿Hasta qué punto puede ser eficaz una VPN como solución CGNAT?

En general, una VPN puede ser una solución eficaz para evitar el CGNAT. Siempre que elija un servicio VPN fiable y de confianza, una VPN debería evitar el CGNAT. Sin embargo, siempre es vital tener en cuenta sus necesidades específicas, como los requisitos de velocidad, las preocupaciones por la privacidad y la capacidad de eludir CGNAT, antes de decidir qué VPN utilizar como solución.

g. ¿Cómo realizar el reenvío de puertos detrás de CGNAT?

Realizar el reenvío de puertos detrás de CGNAT puede ser un reto debido al control limitado sobre la dirección IP pública y la configuración de red. Algunas posibles soluciones incluyen el uso de UPnP si es compatible, la utilización de servicios de reenvío de puertos, o considerar una VPN con capacidades de reenvío de puertos para exponer puertos específicos de su dispositivo a Internet. Sin embargo, la eficacia de estos métodos puede variar, y puede que no proporcionen el mismo nivel de control que el reenvío de puertos tradicional en un entorno no CGNAT.

8. Palabras finales.

La CGNAT es una tecnología controvertida. Su aplicación presenta ventajas e inconvenientes. En última instancia, la decisión de utilizar o no CGNAT depende de cada ISP. Aunque CGNAT puede ayudar a los ISP a ahorrar dinero en espacio de direccionamiento público IPv4, existen muchos inconvenientes potenciales para los usuarios finales que los ISP deben tener en cuenta.

En resumen (para los clientes):

- Si estás detrás de un CGNAT, no tendrás tu propia dirección IP pública para tu red doméstica. Esto puede afectar al rendimiento de algunas aplicaciones y dificultar el acceso a determinados servicios en línea.

- Además, si está detrás de una CGNAT, es posible que no pueda alojar un servidor doméstico o utilizar juegos en línea, VoIP o compartir archivos sin retrasos ni demoras.

- Pruebe cualquiera de las soluciones para eludir el CGNAT propuestas en esta guía. Utilice un VPN o proxy. O mejor aún, pregunte a su proveedor de servicios de Internet por las direcciones IPv4 públicas estáticas disponibles.

0Comentarios