En lo que respecta a los tipos de proxy, no existe uno que sirva para todos. Los tipos de servidores proxy se pueden clasificar en función de la ubicación, el flujo de tráfico, el nivel de anonimato, la aplicación, el servicio y el tipo de IP. Todo depende de sus demandas personalizadas y dedicadas.

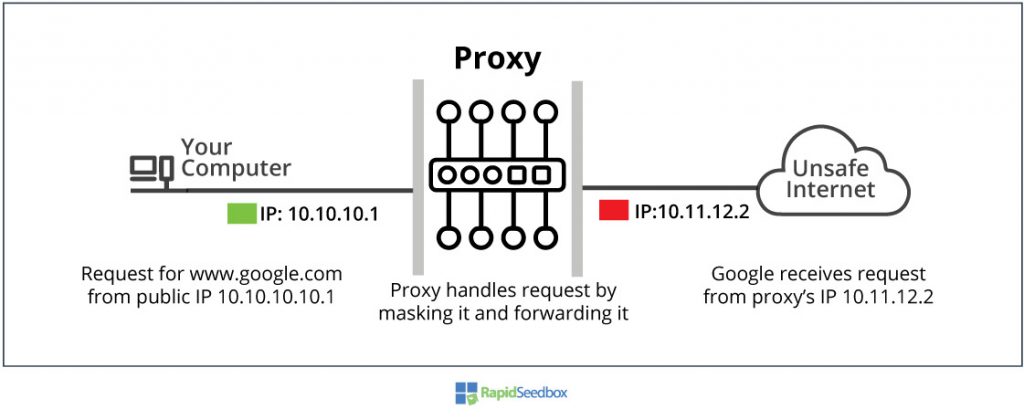

Un servidor proxy es, simplemente, el intermediario que integra y adapta todas las peticiones y respuestas de tráfico que van y vienen a otra red (como Internet). Estas peticiones suelen proceder de clientes que solicitan recursos, de HTTP, FTP, DNS u otros servicios, normalmente ubicados en otras redes. El proxy añade estructura a estas peticiones (respuestas) entrantes o salientes procedentes de redes distribuidas.

Un proxy puede ser cualquier cosa, desde un software que se ejecuta en un ordenador de sobremesa hasta un dispositivo que protege el tráfico en un centro de datos. Hoy en día existen muchos tipos de servidores proxy, pero el más popular es el proxy web, que facilita el acceso a la WWW y proporciona anonimato de IP, control de flujo y fiabilidad.

Esta es una guía sobre los tipos de proxy. Aquí aprenderás todo lo que necesitas saber sobre los tipos de proxies, qué son y para qué se pueden utilizar.

Tabla de contenidos.

- Tipos de proxies en función de la ubicación.

- Tipos de proxy basados en el flujo de tráfico.

- Tipos de servidores proxy según el nivel de anonimato.

- Tipos de servidores proxy según la aplicación (y el protocolo).

- Tipos de proxies en función del servicio.

- Tipos de proxy basados en IP.

1. Tipos de proxy en función de la ubicación.

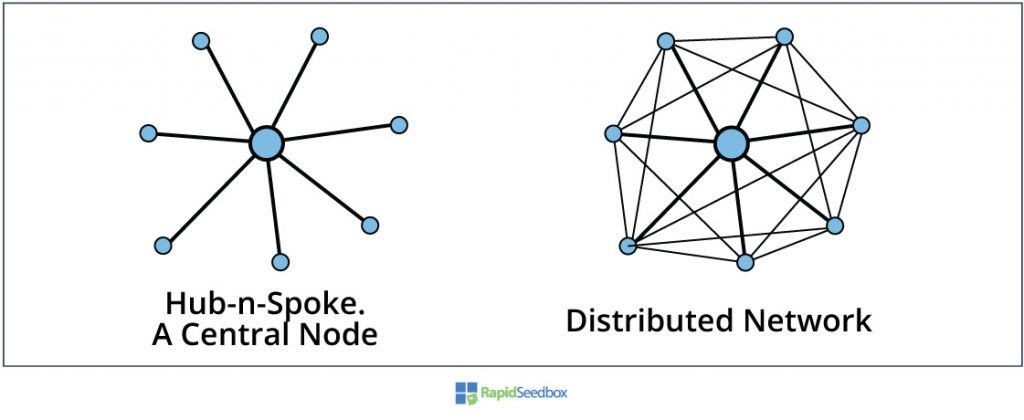

La idea inicial de un servidor proxy era centralizar las peticiones y respuestas para simplificar las complejas redes distribuidas. En una red distribuida, todos los nodos pueden afectar al rendimiento global de la red (mira el diagrama de abajo). Pero en una red cubo y radios o red centralizada, el nodo central influye en los demás nodos.

Así que, independientemente de si colocas un proxy en una red interna que separa dos subredes, o si lo colocas entre una red privada y una pública, alias, (Internet), la idea del proxy sigue siendo centralizar las peticiones y las respuestas. Esta idea nos lleva a dos tipos de proxies.

a. Proxy de cara al público.

También conocido como proxy de cara a Internet. Es el anonimizador más popular de la navegación web, la limitación del uso de Internet y otras actividades relacionadas con Internet. Este proxy se sitúa en el límite entre una red privada (interna) e Internet. Un ejemplo es el cortafuegos de Internet, que actúa como proxy para dos tipos de tráfico: entrante y saliente. Otro ejemplo de proxy público es la pasarela de Internet.

b. Proxy privado a privado.

Este proxy separa una red privada distribuida ya de por sí compleja, normalmente una WAN o una red de campus. Este tipo de proxy añade estructura y mejora la seguridad en una red interna.

2. Tipos de proxy en función del flujo de tráfico.

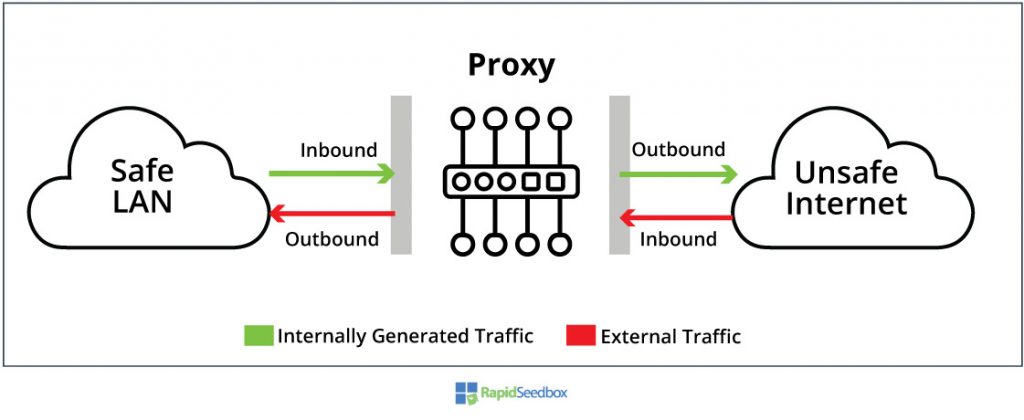

Otra clasificación relativa a la ubicación puede hacerse en función de la dirección del tráfico. Al igual que un cortafuegos filtra el tráfico entrante y saliente, un proxy también puede recibir un tratamiento diferente cuando envía o recibe tráfico de Internet.

Hay dos tipos populares de proxies que dan a Internet, y reciben nombres diferentes debido a su flujo de tráfico. Aunque también podrían implementarse internamente (sin Internet), el proxy de reenvío y el proxy inverso se utilizan para añadir protección frente a Internet.

a. El proxy de reenvío.

El proxy de reenvío actúa en nombre de los clientes solicitantes. Toma el tráfico entrante (peticiones internas) y lo "reenvía" (o outbounds) a recursos externos, enmascarando las verdaderas identidades de estos clientes con la identidad del proxy. Estos proxies se utilizan para conectarse y recuperarse de forma anónima a/desde recursos en redes públicas.

b. La delegación inversa.

En términos de dirección del tráfico, un proxy inverso es lo contrario de un proxy de reenvío. Frente a Internet, un proxy inverso toma el tráfico saliente de Internet, lo procesa y lo reenvía a una red interna (normalmente un servidor o servicio web). El proxy inverso se utiliza para proteger los recursos internos controlando el tráfico procedente de la arriesgada Internet. Los proxies inversos se utilizan para ocultar la identidad de los servidores, la autenticación, el descifrado, el equilibrio de carga, el almacenamiento en caché y la compresión.

3. Tipos de servidores proxy según el nivel de anonimato.

Independientemente de la ubicación y del flujo de tráfico, un proxy también puede clasificarse en función del nivel de anonimato proporcionado.

¿Cómo medir el grado de anonimato? - Un servidor proxy puede ser capaz de reenviar toda la información de cabecera tal y como se lee exactamente de una solicitud, una parte de ella, eliminar la información del proxy de cabecera o incluso desfigurar intencionadamente la cabecera para que tenga un aspecto diferente.

a. Proxy transparente (Nivel 3).

Este tipo de proxy no oculta la dirección IP real de origen al servidor de destino al que se está conectando. Un proxy transparente no proporciona anonimato. Se anuncian como servidores proxy mostrando su IP en la cabecera Via. También pasan la dirección IP original en la cabecera X-Forwarded-For. Los proxies transparentes se utilizan a menudo para recuperar sitios web más rápidamente. Por ejemplo, el proxy de caché puede acelerar el acceso a sitios visitados con frecuencia.

b. Proxy anónimo (Nivel 2).

Este tipo de proxy también se conoce como Proxy Distorsionador y es el proxy de reenvío más popular que existe. Se identifica a sí mismo como un proxy pero siempre permanecerá "Anónimo" al no revelar su IP de origen (como lo haría un proxy transparente), en su lugar pasa información falsa de la dirección IP. Anónimo - El proxy distorsionador recibe este nombre porque puede mostrar al servidor de destino la dirección IP de una ubicación geográfica de "origen" falsa. Este proxy es de nivel 2, porque sigue mostrando que es un proxy incluyéndolo en el campo Via de la cabecera de respuesta.

Los proxies rotatorios anónimos son muy utilizados como proxies de navegación web, porque son rápidos, anónimos y su rotación dificulta aún más su detección.

c. Proxy de élite o de alto anonimato (nivel 1).

Estos son los servidores proxy de anonimato de primera categoría. Obviamente, no revelan la IP de origen al servidor de destino, pero lo que los convierte en "élite" es que cambian los campos de la cabecera de respuesta/solicitud que podrían ayudar a identificar la fuente. En primer lugar, los servidores proxy de alto anonimato no dejan rastro de ser un proxy, lo que significa que se deshacen del campo "Via" de la cabecera HTTP.

Otros campos de la respuesta/petición HTTP eliminados:

- Autorización

- En

- Proxy-Autorización

- Conexión proxy

- A través de

- X-Forwarded-For

4. Tipos de servidores proxy según la aplicación (y el protocolo).

Los proxies funcionan a nivel de aplicación, lo que les confiere un asombroso nivel de flexibilidad. Dado que un proxy intercepta peticiones y respuestas, cualquier protocolo de red puede protegerse, mejorarse o simplificarse con el uso de un proxy.

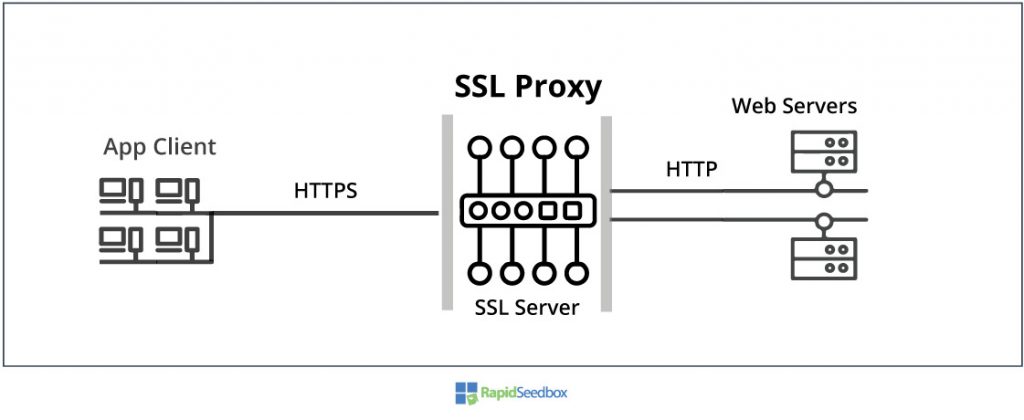

A continuación se muestra un ejemplo de proxy basado en aplicaciones. El proxy SSL también se conoce como servidor SSL.

Existen muchos tipos de servidores proxy en función del protocolo posible, pero la lista siguiente muestra los más populares.

a. El servidor proxy SOCKS.

SOCKS (SOCKets Secure) es un protocolo de Internet que enruta su tráfico a través de un servidor "tercero" utilizando el protocolo TCP. Una vez que el tráfico pasa por este servidor, obtiene automáticamente una nueva dirección IP. Este servidor se conoce como proxy SOCKS, y tu cliente SOCKS utiliza el protocolo para enrutar los paquetes de origen a través de este servidor. La gente suele confundir el proxy SOCKS con una VPN, pero hay una gran diferencia (VPNs vs Proxies)- uno sólo cambia la IP, mientras que el otro cifra el tráfico.

SOCKS5 es la última versión del protocolo SOCKS. Tiene un sistema de autenticación mejorado y potente y es rápido. SOCKS5 se utiliza a menudo para aplicaciones que requieren anonimato y velocidad, como torrenting y streaming.

b. El proxy DNS.

Este tipo de proxy podría asumir por completo la responsabilidad de un servidor DNS -resolver un nombre de dominio en una dirección IP-, pero también el papel de un reenviador de consultas DNS, para almacenar en caché y reenviar consultas a y para otros servidores DNS. El proxy DNS se utiliza habitualmente para mejorar la velocidad y el rendimiento de la búsqueda de dominios.

c. El proxy DNS inteligente.

El Smart DNS es un servicio proxy basado en DNS. Su propósito es diferente del proxy DNS simple. Los proxies Smart DNS se basan en un SmartDNS y un proxy. Cuando inicialmente intentas acceder a un contenido con restricciones geográficas (como Netflix), la consulta DNS se envía al SmartDNS, en lugar de a tu DNS local o a Google. El Smart DNS sabe que este sitio o servicio tiene acceso geo restringido, por lo que en lugar de resolver el dominio a la IP (IP real de destino), resuelve la consulta a la IP del proxy (que está físicamente ubicada donde el contenido está disponible).

Los proxies DNS inteligentes se utilizan a menudo como alternativa a las VPN para acceder a contenidos con restricciones geográficas, como Netflix, Hulu, HBO, etc.

d. Servidor proxy HTTP.

Servidor proxy que recibe solicitudes HTTP y mensajes de respuesta. Se puede utilizar para el anonimato de la navegación web de un cliente o para proteger servidores web. Si un servidor proxy HTTP se utiliza como reenvío, simplemente toma todas sus peticiones HTTP y las reenvía al servidor HTTP de destino (como un sitio web). El servidor proxy HTTP también se utiliza a menudo como proxy inverso entre un cliente web y un servidor web para filtrar contenidos. Intercepta el tráfico procedente de Internet y lo examina para identificar actividades sospechosas, como spyware, sitios web dañinos o contenido malformado.

e. Servidor proxy SMTP.

Los proxies del Protocolo Simple de Transferencia de Correo (SMTP) actúan como intermediarios en la transferencia de correo. También se conoce como servidor proxy antispam. El proxy SMTP se utiliza para procesar y filtrar el tráfico de correo electrónico entrante o saliente. El servidor proxy SMTP entrante es útil para filtrar spam, virus, limitar la velocidad e incluso para equilibrar la carga del tráfico SMTP.

f. Proxy SSL o Servidor Proxy HTTPS.

El proxy SSL es una opción popular entre los expertos en ciberseguridad. Puede garantizar el cifrado SSL para el tráfico entrante o saliente. Cuando se utiliza como proxy inverso, el servidor SSL garantiza el cifrado en cada solicitud o respuesta HTTP, con el fin de proteger el servidor. Proporciona medidas de seguridad similares a las de un sitio web normal con certificación SSL.

El proxy SSL también puede utilizarse para analizar datos cifrados, filtrarlos y establecer conexiones seguras. El proxy SSL debe ser capaz de descifrar y cifrar el tráfico SSL, por lo que necesita actuar como cliente y servidor SSL al mismo tiempo.

g. Servidor proxy FTP.

Es el intermediario de todo el tráfico FTP. Intercepta y retransmite todo el tráfico del protocolo FTP. Este tipo de proxy es útil para controlar las conexiones FTP basándose en diferentes parámetros, como IP de origen, IP de destino, autenticación. Pero también se puede utilizar para limitar la cantidad y la velocidad de las transferencias de archivos.

h. Proxy TOR Onion.

TOR (The Onion Router) es una red mundial de servidores voluntarios que cifran y reenvían el tráfico. Por sí mismo, TOR proporciona un alto nivel de anonimato y hace que las actividades de rastreo de Internet sean casi imposibles. Aunque tu IP de origen no puede ser rastreada, el servidor final aún puede identificar el nodo de salida de TOR, Y tu ISP también podría reconocer un router TOR de entrada. TOR puede ser usado con un proxy, para hacer que el punto final y tu ISP, no sepan de TOR.

i. Proxy SEO.

El Proxy SEO suele ser un tipo de proxy de rotación residencial, que ayuda a que las campañas intensivas de SEO a gran escala permanezcan anónimas, sean rápidas, menos propensas a errores y fiables. Cuando se realiza un scraping web basado en SEO, los sitios de destino o los motores de búsqueda pueden identificar y bloquear la IP de origen. El proxy SEO no sólo oculta la IP de origen, sino que también puede utilizarse junto con herramientas SEO como Scrapebox para analizar la competencia, investigar palabras clave e incluso simular tráfico.

j. Proxy CGI.

Un proxy Common Gateway Interface (CGI) recupera contenidos web de Internet en nombre del cliente. El proxy CGI se utiliza a través de un navegador web y tiene el aspecto de un sitio web normal. Para utilizarlo, basta con introducir la URL del destino, y el CGI muestra los resultados como si fuera el emisor de la solicitud. El proxy CGI funciona a través de un formulario web cifrado incrustado en otra página web que utiliza SSL. Los proxies CGI se utilizan para la navegación web anónima y para desbloquear sitios con restricciones geográficas.

k. Agente proxy DHCP.

Este tipo de proxy actúa como intermediario para todas las peticiones y respuestas DHCP. Puede ser utilizado como servidor DHCP, como relé DHCP entre diferentes subredes, e incluso como cliente DHCP. Por ejemplo, en comunicaciones PPP, el servidor PPP (router) puede actuar como cliente DHCP, para obtener una dirección IP para el usuario. Las razones para utilizar un agente proxy DHCP son proteger el servidor DHCP real y la red de ataques e incluso optimizar el rendimiento DHCP de grandes redes.

l. Proxy SIP.

El proxy del Protocolo de Iniciación de Sesión (SIP), también conocido como servidor SIP, mejora la comunicación entre dos terminales SIP. Actúa como intermediario para todas las llamadas SIP, por lo que es capaz de reenviar y terminar llamadas.

5. Tipos de proxy en función del servicio.

Existen proveedores (gratuitos o de pago) que ofrecen un grado de servicio diferente.

Los tipos de proxy basados en un proveedor de servicios pueden ser públicos o privados. Los proxies públicos son servidores arriesgados y lentos, pero son gratuitos. Mientras que proxy privado garantizan privacidad, velocidad y fiabilidad. Un proxy privado puede ser dedicado o compartido.

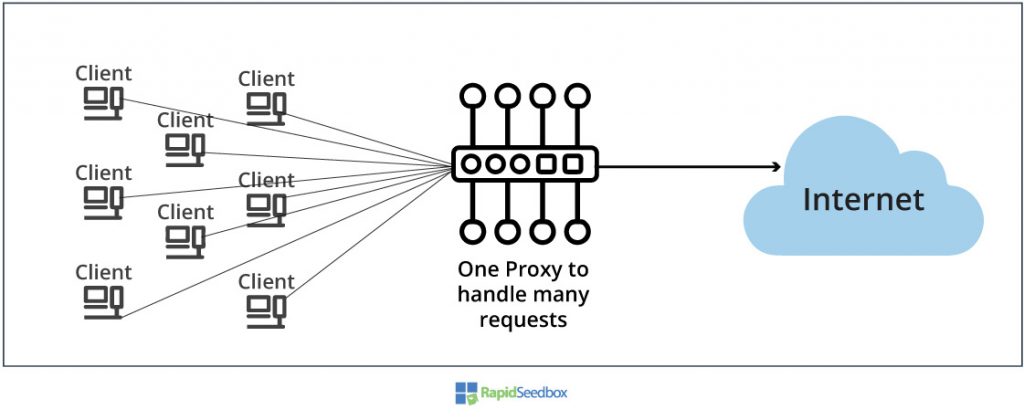

A continuación se muestra un proxy que gestiona demasiadas peticiones de clientes.

a. El poder público.

Este tipo de proxies también se conocen como proxies abiertos. Son proxies gratuitos compartidos por muchos usuarios al mismo tiempo. Suelen encontrarse en sitios web que publican listas actualizadas de servidores proxy. La ventaja obvia de los proxies públicos es que son gratuitos. Pero las desventajas superan sus ventajas, estos servidores proxy son lentos, inseguros y poco fiables.

b. El poder privado.

Este tipo de proxies son mucho más fiables, rápidos y seguros que los proxies públicos gratuitos. Las empresas que proporcionan proxies privados ofrecen otras características, servicios y atención al cliente. Un proxy privado puede ser dedicado y compartido.

c. El apoderado dedicado.

Se ofrecen a través de servidores de alto rendimiento con recursos dedicados, como ancho de banda de red y procesamiento. Estos tipos de proxy permiten que solo un cliente se conecte y envíe solicitudes, lo que resuelve el problema de los "vecinos ruidosos" y las arriesgadas listas negras.

d. El Apoderado Compartido.

Son más baratos y lentos que los proxies dedicados, porque sus recursos se comparten con otros usuarios de proxies. Los proxies compartidos deben ser servidores potentes porque suelen gestionar muchas peticiones y respuestas simultáneamente.

6. Tipos de proxy basados en IP.

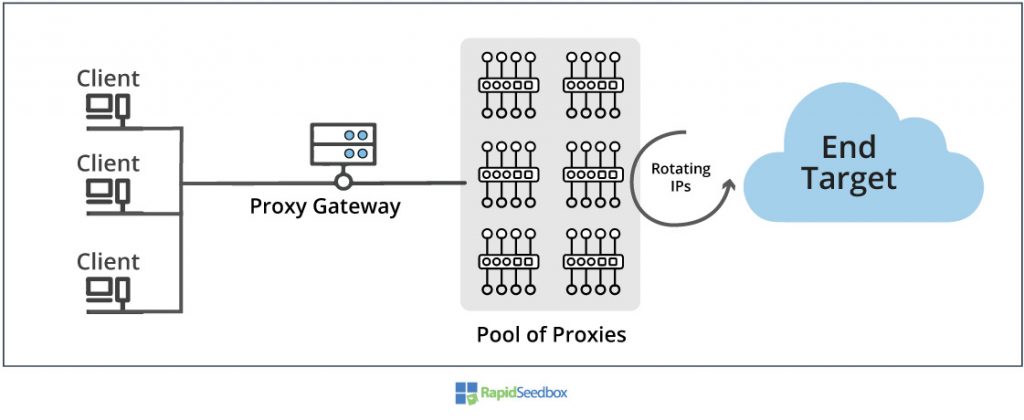

Los tipos de servidores proxy también pueden variar en función de cómo obtienen su IP. La forma más popular y tradicional de obtener IPs para enmascarar la IP de origen es con IPs de centros de datos. Pero a medida que los proxies evolucionaron, los proveedores de servicios empezaron a obtener IPs de ISPs y operadores móviles, luego vinieron los proxies residenciales y móviles.

Una de las mejores tecnologías proxy actuales es el proxy IPv6 rotativocomo se muestra arriba. Este tipo de proxy toma una nueva IP de un pool de IPs para cada nueva sesión.

a. El proxy del centro de datos.

El nombre de este tipo de proxies proviene de cómo obtienen la IP. Estas direcciones IP no están afiliadas a un ISP. El proxy de centro de datos utiliza una dirección IP o un conjunto de direcciones IP que suelen ser propiedad de los LIR (Registros Locales de Internet), como los servicios de alojamiento web.

Los servidores web suelen bloquear las IP de los centros de datos, porque su tráfico no procede de personas reales que utilizan navegadores web y dispositivos reales. Sus IPs y sesiones son fácilmente marcadas e identificadas. Este tipo de proxies son los preferidos por su velocidad, rendimiento y bajo coste.

b. El apoderamiento residencial.

Son un tipo de servidor proxy bastante popular. Como su nombre indica, este tipo de proxies están diseñados para parecerse a los visitantes reales que solicitan servicios de Internet desde su residencia con sus ordenadores. Las direcciones IP proxy residenciales están asociadas con un ISP y otros LIRs como universidades, operadores de red, etc. Estos Las direcciones IP se alquilan (o comprada) a un ISP o LIR que da servicio a usuarios finales para usos comerciales (y no residenciales). Así que, independientemente de cómo se haya obtenido esta IP, el punto final la identifica como procedente de un ISP.

Algunos proxies residenciales también obtienen información de su propio navegador, cookies y geolocalización preferida.

Los apoderados residenciales pueden ser:

- Proxy residencial estático. Ocultar una IP de origen detrás de UNA IP residencial. La ventaja es que sus peticiones parecen las de un visitante real, por lo que el anonimato es bueno. La desventaja es que no puede desbloquear contenidos con restricciones geográficas de otras regiones.

- Rotación de apoderados residenciales. Estos tipos de proxies hacen que la identidad de la fuente esté detrás de todo un conjunto de direcciones IP no relacionadas. Estas direcciones IP no están ligadas a una subred - son una sofisticada red global de IPs. Los Proxies Residenciales Rotatorios cambian a una nueva IP por cada nueva conexión o en un intervalo de tiempo determinado.

Los proxies rotatorios se utilizan con frecuencia para raspado web.

c. Proxy móvil.

También conocido como proxy 3G o 4G. Estos tipos de proxy ocultan la IP de origen tras una red de IPs celulares (3G, 4G, 5G). Cuando un usuario de escritorio envía una solicitud con un proxy móvil, el punto final ve como si un móvil hubiera iniciado la solicitud. Aunque las IP móviles son asignadas dinámicamente a los dispositivos móviles por los operadores de redes móviles (ORM), también pueden reconocerse como IP residenciales. Las IP móviles suelen ser propiedad de los ISP o de los operadores de redes móviles y a veces se alquilan o venden a terceros proveedores de proxy.

Los proxies móviles se utilizan a menudo para pruebas de anuncios móviles, pruebas de aplicaciones, experiencia de usuario real y mucho más. Estos tipos de proxies son muy difíciles de rastrear, pero también son los más caros.

Palabras Finales.

Aunque hay muchos proxies entre los que elegir, encontrar el tipo adecuado de servidor proxy puede resultar abrumador. Pero una vez que conozcas los distintos tipos, sus pros y sus contras, y las alternativas, podrás tomar decisiones más sabias e informadas.

Le recomendamos que tenga muy claros de antemano sus requisitos y objetivos de red. Escríbelos en un papel para saber exactamente qué tipo de proxy elegir.

¿Es un proxy con IPs residenciales? o ¿un proxy gratuito? o ¿quizás un proxy rotativo?

Prueba una optimizada, anónima, Proxy IPv6 rotativo con una garantía de devolución del dinero de 24 horas.

Descargo de responsabilidad: Este material ha sido desarrollado estrictamente con fines informativos. No constituye respaldo de ninguna actividad (incluidas las actividades ilegales), productos o servicios. Usted es el único responsable de cumplir con las leyes aplicables, incluidas las leyes de propiedad intelectual, cuando utilice nuestros servicios o confíe en cualquier información contenida en este documento. No aceptamos ninguna responsabilidad por los daños que surjan del uso de nuestros servicios o la información contenida en este documento de ninguna manera, excepto cuando lo exija explícitamente la ley.

0Comentarios