No que diz respeito aos tipos de proxiesNão existe um modelo único para todos. Os tipos de servidores proxy podem ser classificados com base na localização, fluxo de tráfego, nível de anonimato, aplicação, serviço e tipo de IP. Tudo depende das suas necessidades personalizadas e dedicadas.

Um servidor proxy é, simplesmente, o intermediário que integra e adapta todos os pedidos e respostas de tráfego que entram e saem de outra rede (como a Internet). Estes pedidos são normalmente provenientes de clientes que solicitam recursos, de HTTP, FTP, DNS ou outros serviços, normalmente localizados noutras redes. O proxy adiciona estrutura a estes pedidos (respostas) de entrada ou de saída provenientes de redes distribuídas.

Um proxy pode ser qualquer coisa, desde um software que corre num ambiente de trabalho até um aparelho que protege o tráfego num centro de dados. Atualmente, existem muitos tipos de servidores proxy, mas o mais popular é o Web Proxy, que facilita o acesso à WWW e fornece anonimato de IP, controlo de fluxo e fiabilidade.

Este é um guia para os tipos de proxy. Aqui aprenderá tudo o que precisa de saber sobre os tipos de proxies, o que são e para que podem ser utilizados.

Índice.

- Tipos de proxies com base na localização.

- Tipos de proxy baseados no fluxo de tráfego.

- Tipos de servidores proxy com base no nível de anonimato.

- Tipos de servidores proxy com base na aplicação (e no protocolo).

- Tipos de proxies com base no serviço.

- Tipos de proxy baseados em IP.

1. Tipos de proxy com base na localização.

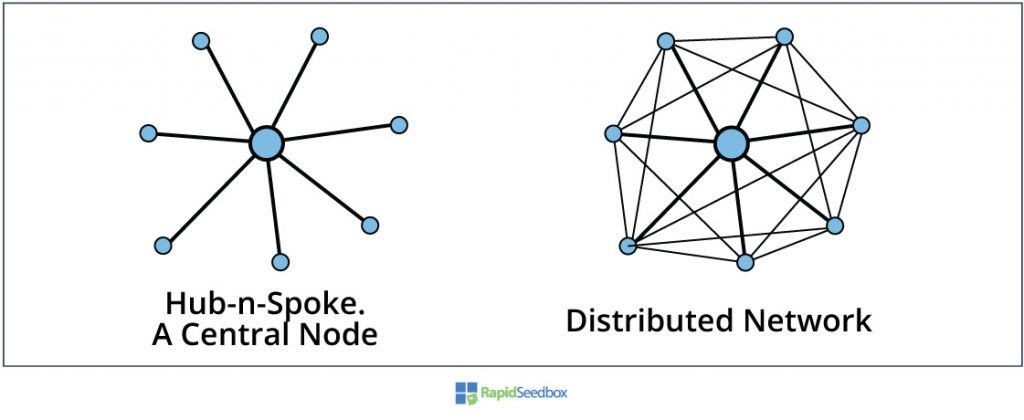

A ideia inicial de um servidor proxy era centralizar pedidos e respostas para simplificar redes distribuídas complexas. Em uma rede distribuída, todos os nós podem afetar o desempenho geral da rede (veja o diagrama abaixo). Mas em uma cubo e raio ou rede centralizada, o nó central influencia os outros nós.

Assim, independentemente de se colocar um proxy numa rede interna que separa duas sub-redes, ou se o colocar entre uma rede privada e uma rede pública (a Internet), a ideia do proxy continua a ser centralizar os pedidos e as respostas. Esta ideia leva-nos a dois tipos de proxies.

a. Proxy virado para o público.

Também conhecido como proxy virado para a Internet. Este é o anonimizador mais popular para navegação na Web, limitação da utilização da Internet e outras actividades relacionadas com a Internet. Este proxy está localizado na fronteira entre uma rede privada (interna) e a Internet. Um exemplo é a firewall da Internet, que actua como proxy para dois tipos de tráfego: de entrada e de saída. Outro exemplo de um proxy virado para o público é o gateway da Internet.

b. Proxy privado-para-privado.

Este proxy separa uma rede privada distribuída já complexa, normalmente uma WAN ou uma rede de campus. Este tipo de proxy acrescenta estrutura e melhora a segurança numa rede interna.

2. Tipos de proxy baseados no fluxo de tráfego.

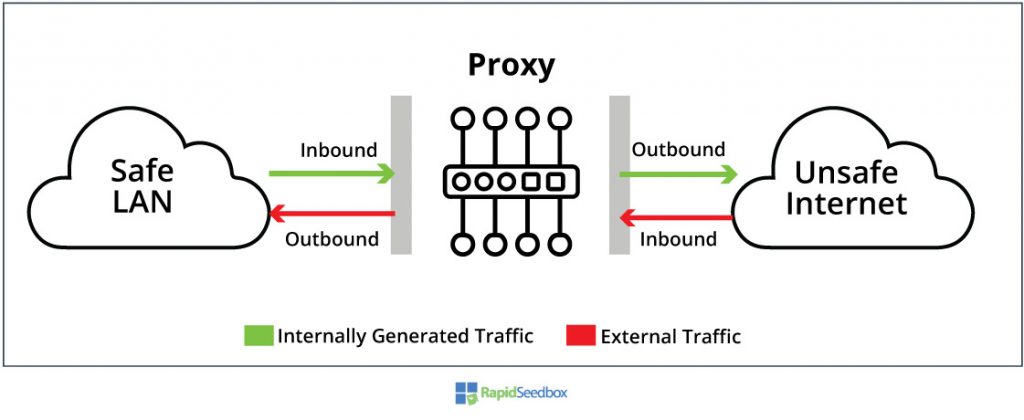

Outra classificação relativa à localização pode ser feita com base na direção do tráfego. Tal como uma firewall filtra o tráfego de entrada e de saída, um proxy também pode ser tratado de forma diferente quando envia ou recebe tráfego da Internet.

Existem dois tipos populares de proxies que enfrentam a Internet e recebem nomes diferentes devido ao seu fluxo de tráfego. Embora também possam ser implementados internamente (sem Internet), o proxy de encaminhamento e o proxy inverso são utilizados para adicionar proteção contra a Internet.

a. O proxy de encaminhamento.

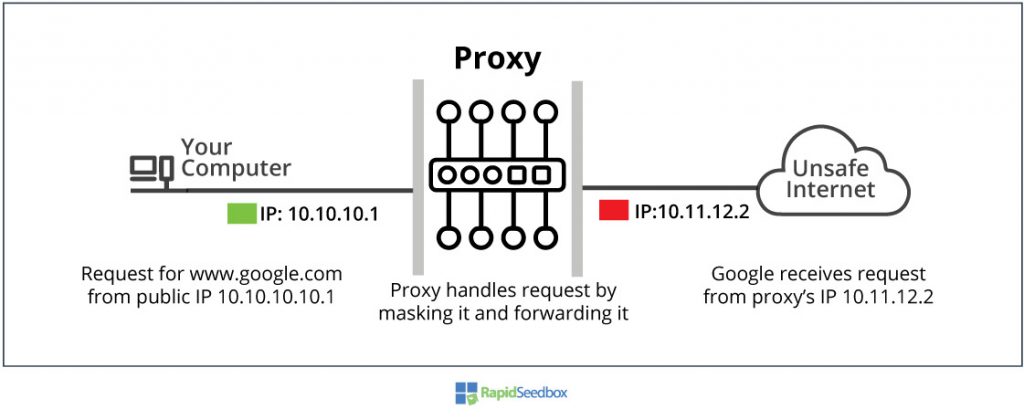

O proxy de reencaminhamento actua em nome dos clientes que o solicitam. Recebe o tráfego de entrada (pedidos internos) e "encaminha-o" (ou encaminha-o para fora) para recursos externos, mascarando as verdadeiras identidades destes clientes com a identidade do proxy. Estes proxies são utilizados para ligar e recuperar anonimamente de/para recursos em redes públicas.

b. O proxy reverso.

Em termos de direção do tráfego, um proxy invertido é o oposto de um proxy de encaminhamento. Quando está virado para a Internet, um proxy invertido recebe o tráfego de saída da Internet, processa-o e encaminha-o para uma rede interna (normalmente um servidor ou serviço Web). O proxy invertido é utilizado para proteger os recursos internos, controlando o tráfego proveniente da Internet de risco. Os proxies inversos são utilizados para ocultar a identidade dos servidores, autenticação, desencriptação, equilíbrio de carga, armazenamento em cache e compressão.

3. Tipos de servidores proxy com base no nível de anonimato.

Independentemente da localização e do fluxo de tráfego, um proxy também pode ser classificado com base no nível de anonimato fornecido.

Como medir o grau de anonimato? - Um servidor proxy pode ser capaz de reencaminhar todas as informações do cabeçalho lidas exatamente a partir de um pedido, uma parte delas, remover as informações do proxy do cabeçalho ou mesmo desfigurar intencionalmente o cabeçalho para que tenha um aspeto diferente.

a. Proxy transparente (nível 3).

Este tipo de proxy não oculta o verdadeiro endereço IP de origem do servidor de destino ao qual se está a ligar. Um proxy transparente não proporciona anonimato. Eles anunciam-se como servidores proxy mostrando o seu IP no cabeçalho Via. Eles também passam o endereço IP original no cabeçalho X-Forwarded-For. Os proxies transparentes são frequentemente utilizados para uma recuperação mais rápida de sítios Web. Por exemplo, o proxy de cache pode acelerar o acesso a sítios frequentemente visitados.

b. Proxy anónimo (nível 2).

Esse tipo de proxy também é chamado de Proxy Distorcedor e é o proxy de encaminhamento mais popular que existe. Identifica-se como um proxy, mas permanecerá sempre "Anónimo", não revelando o seu IP de origem (como um proxy transparente faria), em vez disso, passa informações falsas sobre o endereço IP. Anónimo - O proxy de distorção recebe este nome porque pode mostrar ao servidor de destino o endereço IP de uma localização geográfica "de origem" falsa. Este proxy é de nível 2, porque continua a mostrar que é um proxy, incluindo-o no campo Via do cabeçalho de resposta.

Os proxies rotativos anónimos são muito utilizados como proxies de navegação na Web, porque são rápidos, anónimos e a sua rotação torna ainda mais difícil a sua deteção.

c. Proxy de elite ou de elevado anonimato (nível 1).

Estes são os servidores proxy de anonimato de topo. Obviamente, não revelam o IP de origem ao servidor de destino, mas o que os torna "de elite" é o facto de alterarem os campos do cabeçalho de resposta/pedido que poderiam potencialmente ajudar a identificar a origem. Em primeiro lugar, os servidores proxy de elevado anonimato não deixam qualquer vestígio de serem um proxy, o que significa que se livram do campo "Via" do cabeçalho HTTP.

Outros campos da resposta/pedido HTTP removidos:

- Autorização

- De

- Autorização por procuração

- Ligação proxy

- Via

- X-Forwarded-For

4. Tipos de servidores proxy com base na aplicação (e no protocolo).

Os proxies funcionam ao nível da aplicação, o que lhes confere um nível de flexibilidade incrível. Como um proxy intercepta pedidos e respostas, qualquer protocolo de rede pode ser protegido, melhorado ou simplificado com o uso de um proxy.

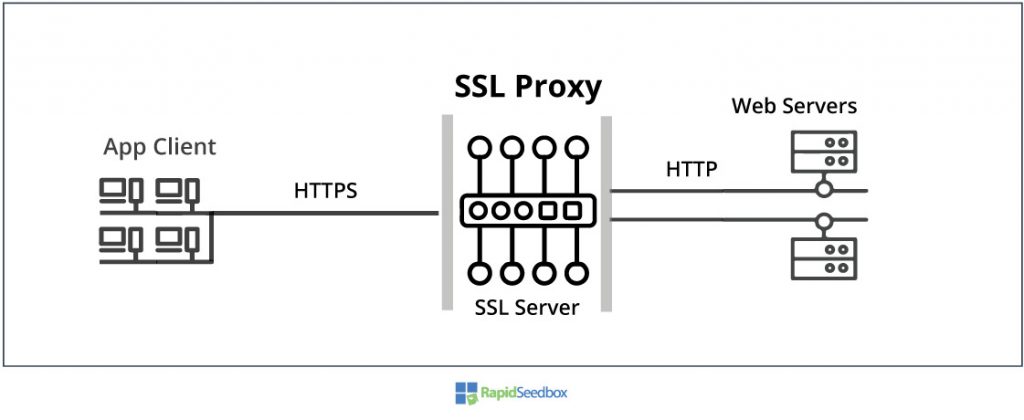

Abaixo está um exemplo de um proxy baseado em aplicações. O proxy SSL também é conhecido como servidor SSL.

Existem muitos tipos de servidores proxy baseados no protocolo possível, mas a lista abaixo mostra os mais populares.

a. O servidor proxy SOCKS.

O SOCKS (SOCKets Secure) é um protocolo da Internet que encaminha o seu tráfego através de um servidor "de terceiros" utilizando o protocolo TCP. Quando o seu tráfego passa por este servidor, recebe automaticamente um novo endereço IP. Este servidor é conhecido como proxy SOCKS e o seu cliente SOCKS utiliza o protocolo para encaminhar os pacotes de origem através deste servidor. As pessoas confundem frequentemente o proxy SOCKS com uma VPN, mas existe uma grande diferença (VPNs vs Proxies)- um apenas altera o IP, enquanto o outro encripta o tráfego.

O SOCKS5 é a versão mais recente do protocolo SOCKS. Tem um sistema de autenticação melhorado e poderoso e é rápido. O SOCKS5 é frequentemente utilizado para aplicações que requerem anonimato e velocidade, como torrenting e streaming.

b. O proxy DNS.

Este tipo de proxy pode assumir inteiramente a responsabilidade de um servidor DNS - resolver um nome de domínio para um endereço IP, mas também o papel de um reencaminhador de consultas DNS, para armazenar em cache e reencaminhar consultas para e para outros servidores DNS. O proxy DNS é normalmente utilizado para melhorar a velocidade e o desempenho da pesquisa de domínios.

c. O proxy Smart DNS.

O Smart DNS é um serviço de proxy baseado no DNS. O seu objetivo é diferente do proxy DNS simples. Os proxies Smart DNS baseiam-se num SmartDNS e num proxy. Quando inicialmente se tenta aceder a conteúdos com restrições geográficas (como o Netflix), a consulta DNS é enviada para o SmartDNS, em vez do DNS local ou do Google. O Smart DNS sabe que este sítio ou serviço tem acesso geograficamente restrito, pelo que, em vez de resolver o domínio para IP (destino IP real), resolve a consulta para o IP do proxy (que está fisicamente localizado onde o conteúdo está disponível).

Os proxies Smart DNS são frequentemente utilizados como alternativas à VPN para aceder a conteúdos com restrições geográficas, como Netflix, Hulu, HBO, etc.

d. Servidor proxy HTTP.

Um servidor proxy que recebe pedidos HTTP e mensagens de resposta. Pode ser utilizado para tornar anónima a navegação na Web de um cliente ou para proteger os servidores Web. Se um servidor proxy HTTP for utilizado como reencaminhamento, recebe simplesmente todos os seus pedidos HTTP e encaminha-os para o servidor HTTP de destino (como um sítio Web). O servidor proxy HTTP também é frequentemente utilizado como proxy invertido entre um cliente Web e um servidor Web para filtrar conteúdos. Intercepta o tráfego proveniente da Internet e examina-o para identificar actividades suspeitas, como spyware, sítios Web nocivos ou conteúdos malformados.

e. Servidor proxy SMTP.

Os proxies do Protocolo de Transferência de Correio Simples (SMTP) actuam como intermediários na transferência de correio. É também designado por servidor proxy anti-spam. O proxy SMTP é utilizado para processar e filtrar o tráfego de correio eletrónico de entrada ou de saída. O servidor proxy SMTP de entrada é útil para filtrar spam, vírus, limitar a taxa e até para equilibrar a carga do tráfego SMTP.

f. Proxy SSL ou Servidor proxy HTTPS.

O proxy SSL é uma escolha popular entre os especialistas em cibersegurança. Pode garantir a encriptação SSL para o tráfego de entrada ou de saída. Quando utilizado como proxy invertido, o servidor SSL garante a encriptação em cada pedido ou resposta HTTP, a fim de proteger o servidor. Proporciona medidas de segurança semelhantes às de um sítio Web normal com certificação SSL.

O proxy SSL também pode ser utilizado para analisar dados encriptados, filtrá-los e estabelecer ligações seguras. O proxy SSL deve ser capaz de desencriptar e encriptar o tráfego SSL, pelo que tem de atuar como cliente e servidor SSL ao mesmo tempo.

g. Servidor proxy FTP.

É o intermediário de todo o tráfego FTP. Intercepta e retransmite todo o tráfego do protocolo FTP. Este tipo de proxy é útil para controlar as ligações FTP com base em diferentes parâmetros, como o IP de origem, o IP de destino e a autenticação. Mas também pode ser utilizado para limitar a quantidade e a velocidade das transferências de ficheiros.

h. TOR Onion Proxy.

O TOR (The Onion Router) é uma rede mundial de servidores voluntários que encriptam e reencaminham o tráfego. Por si só, o TOR proporciona um elevado nível de anonimato e torna as actividades de rastreio da Internet quase impossíveis. Embora o seu IP de origem não possa ser rastreado, o servidor final ainda pode identificar o nó de saída do TOR, e o seu ISP também pode reconhecer um router TOR de entrada. O TOR pode ser utilizado com um proxy, para que o ponto final e o seu ISP não tenham conhecimento do TOR.

i. Proxy SEO.

O SEO proxy é normalmente um tipo de proxy residencial rotativo, que ajuda as campanhas intensivas de SEO em grande escala a permanecerem anónimas, a serem rápidas, menos propensas a erros e a serem fiáveis. Ao efetuar a raspagem da Web com base em SEO, os sites alvo ou os motores de busca podem identificar e bloquear o IP de origem. O proxy SEO não só oculta o IP de origem, como também pode ser utilizado juntamente com ferramentas SEO, como o Scrapebox, para analisar a concorrência, pesquisar palavras-chave e até simular tráfego.

j. Proxy CGI.

Um proxy CGI (Common Gateway Interface) recupera conteúdo Web da Internet em nome do cliente. O proxy CGI é utilizado através de um navegador Web e assemelha-se a um sítio Web normal. Para o utilizar, basta introduzir o URL do destino e o CGI apresenta os resultados como se fosse o autor do pedido. O proxy CGI funciona através de um formulário Web encriptado incorporado noutra página Web utilizando SSL. Os proxies CGI são utilizados para navegação anónima na Web e para desbloquear sítios com restrições geográficas.

k. Agente proxy DHCP.

Este tipo de proxy actua como intermediário para todos os pedidos e respostas DHCP. Pode ser utilizado como um servidor DHCP, como um retransmissor DHCP entre sub-redes diferentes e até como um cliente DHCP. Por exemplo, nas comunicações PPP, o servidor PPP (router) pode atuar como cliente DHCP, para obter um endereço IP para o utilizador. As razões para utilizar um agente proxy DHCP são a proteção do servidor DHCP real e da rede contra ataques e até a otimização do desempenho DHCP de grandes redes.

l. Proxy SIP.

O proxy do Protocolo de Iniciação de Sessão (SIP), também conhecido como servidor SIP, melhora a comunicação entre dois pontos finais SIP. Actua como intermediário para todas as chamadas SIP, pelo que é capaz de encaminhar e terminar chamadas.

Não sabe que proxy escolher?

Experimente o melhor com os diversos serviços de proxy do RapidSeedbox. Quer necessite de anonimato, velocidade ou segurança, os nossos proxies são concebidos para satisfazer os seus requisitos específicos, apoiados por um suporte excecional.

5. Tipos de proxy com base no serviço.

Existem fornecedores (gratuitos ou pagos) que fornecem um grau diferente de serviço.

Os tipos de proxy baseados num fornecedor de serviços podem ser públicos ou privados. Os proxies públicos são servidores arriscados e lentos, mas são gratuitos. Enquanto os proxy privado garantem privacidade, velocidade e fiabilidade. Um proxy privado pode ser dedicado ou partilhado.

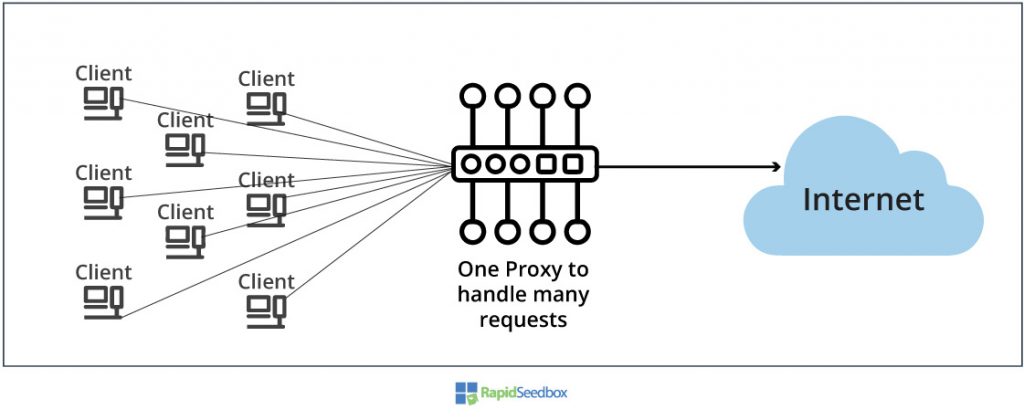

Abaixo está um proxy que está a tratar demasiados pedidos de clientes.

a. A procuração pública.

Estes tipos de proxies são também conhecidos como proxies abertos. São proxies gratuitos partilhados por muitos utilizadores ao mesmo tempo. São normalmente encontrados através de sítios Web que publicam listas actualizadas de servidores proxy. A vantagem óbvia dos proxies públicos é o facto de serem gratuitos. Mas as desvantagens superam as vantagens: estes servidores proxy são lentos, inseguros e pouco fiáveis.

b. A procuração privada.

Estes tipos de proxies são muito mais fiáveis, rápidos e seguros do que os proxies públicos gratuitos. As empresas que fornecem proxies privados oferecem outras características, serviços e apoio ao cliente. Um proxy privado pode ser dedicado e partilhado.

c. O Proxy Dedicado.

Oferecidos através de servidores de elevado desempenho com recursos dedicados, como largura de banda de rede e processamento. Estes tipos de proxies permitem que apenas um cliente se ligue e envie pedidos, resolvendo o problema dos "vizinhos ruidosos" e das listas negras arriscadas.

d. A procuração partilhada.

Estes são mais baratos e mais lentos do que os proxies dedicados, porque os seus recursos são partilhados com outros utilizadores de proxy. Os proxies partilhados têm de ser servidores potentes porque normalmente tratam de muitos pedidos e respostas em simultâneo.

6. Tipos de proxy com base no IP.

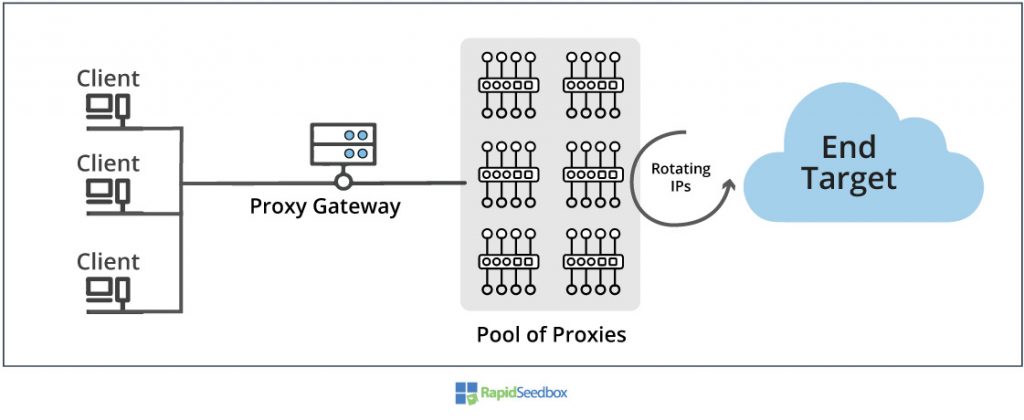

Os tipos de servidores proxy também podem variar de acordo com a forma como obtêm o seu IP. A forma mais popular e tradicional de obter IPs para mascarar o IP de origem é com IPs de centros de dados. Mas, à medida que os proxies evoluíram, os fornecedores de serviços começaram a obter IPs de ISPs e operadores móveis, surgindo depois os proxies residenciais e móveis.

Uma das melhores tecnologias de proxy actuais é a proxy IPv6 rotativo, como mostrado acima. Este tipo de proxy obtém um novo IP de um conjunto de IPs para cada nova sessão.

a. O proxy do centro de dados.

O nome destes tipos de proxies vem da forma como obtêm o IP. Estes endereços IP não estão associados a um ISP. O proxy do centro de dados utiliza um endereço IP ou um conjunto de endereços IP normalmente pertencentes a LIRs (Local Internet Registries), como os serviços de alojamento web.

Os servidores Web bloqueiam normalmente os IPs dos centros de dados, porque o seu tráfego não provém de pessoas reais que utilizam navegadores Web e dispositivos reais. Os seus IPs e sessões são facilmente assinalados e identificados. Estes tipos de proxies são preferidos pela sua velocidade, desempenho e baixo custo.

b. A procuração residencial.

Trata-se de um tipo de servidor proxy bastante popular. Tal como o nome indica, estes tipos de proxies são concebidos para se assemelharem a visitantes reais que solicitam serviços de Internet a partir da sua residência com os seus computadores. Os endereços IP proxy residenciais estão associados a um ISP e a outros LIRs, como universidades, operadores de rede, etc. Estes Os endereços IP são alugados (ou comprado) a um ISP ou a LIRs que servem utilizadores finais para fins comerciais (e não para fins residenciais). Assim, independentemente da forma como este IP foi obtido, o ponto final identifica-o como proveniente de um ISP.

Alguns proxies residenciais também obtêm as suas próprias informações do browser, cookies e geo-localização preferida.

Os mandatários residenciais podem ser:

- Proxy residencial estático. Esconde um IP de origem atrás de UM IP residencial. A vantagem é que os seus pedidos se assemelham a um visitante real, pelo que o anonimato é bom. A desvantagem é que não consegue desbloquear conteúdos com restrições geográficas de outras regiões.

- Rotação de mandatários residenciais. Estes tipos de proxies escondem a identidade da fonte por detrás de um conjunto inteiro de endereços IP não relacionados. Estes endereços IP não estão ligados a uma sub-rede - são uma sofisticada rede global de IPs. Os Proxies Residenciais Rotativos mudam para um novo IP a cada nova ligação ou num determinado intervalo de tempo.

Os proxies rotativos são frequentemente utilizados para raspando a web.

c. Proxy móvel.

Também conhecido como proxy 3G ou 4G. Estes tipos de proxies ocultam o IP de origem por detrás de uma rede de IPs celulares (3G, 4G, 5G). Quando um utilizador de computador de secretária envia um pedido com um proxy móvel, o ponto final vê o pedido como se tivesse sido iniciado por um telemóvel. Embora os IP móveis sejam atribuídos dinamicamente a dispositivos móveis pelos operadores de rede móvel (MNO), também podem ser reconhecidos como IP residenciais. Os IPs móveis são normalmente propriedade de ISPs ou de operadores de redes móveis e são por vezes alugados ou vendidos a fornecedores de proxy terceiros.

Os proxies móveis são frequentemente utilizados para testes de anúncios móveis, testes de aplicações, experiência real do utilizador e muito mais. Estes tipos de proxies são muito difíceis de controlar, mas são também os mais caros.

Não sabe que proxy escolher?

Experimente o melhor com os diversos serviços de proxy do RapidSeedbox. Quer necessite de anonimato, velocidade ou segurança, os nossos proxies são concebidos para satisfazer os seus requisitos específicos, apoiados por um suporte excecional.

Considerações Finais.

Embora existam muitos proxies para escolher, encontrar o tipo certo de servidor proxy pode ser complicado. Mas quando estiver familiarizado com os diferentes tipos, os seus prós e contras e as alternativas, pode tomar decisões mais sensatas e informadas.

Recomendamos que os requisitos e objectivos da sua rede sejam claros de antemão. Escreva-os numa folha de papel, para saber exatamente o tipo de proxy a escolher.

É um proxy com IPs residenciais? ou um proxy gratuito? ou talvez um proxy rotativo?

Experimente um optimizado, anónimo, Proxy IPv6 rotativo com uma garantia de reembolso de 24 horas.

Isenção de responsabilidade: Este material foi desenvolvido estritamente para fins informativos. Não constitui uma aprovação de quaisquer atividades (incluindo atividades ilegais), produtos ou serviços. O usuário é o único responsável pelo cumprimento das leis aplicáveis, incluindo as leis de propriedade intelectual, quando utiliza os nossos serviços ou se baseia em qualquer informação aqui contida. Não aceitamos qualquer responsabilidade por danos resultantes da utilização dos nossos serviços ou das informações aqui contidas, seja de que forma for, exceto quando explicitamente exigido por lei.

0Comentários