En ce qui concerne les types de mandatairesIl n'existe pas de solution unique. Les types de serveurs proxy peuvent être classés en fonction de la localisation, du flux de trafic, du niveau d'anonymat, de l'application, du service et du type d'IP. Tout dépend de vos besoins spécifiques.

Un serveur proxy joue simplement le rôle d'intermédiaire, intégrant et adaptant toutes les demandes de trafic ainsi que les réponses qui circulent entre différents réseaux, tels qu’internet. Ces demandes proviennent généralement de clients qui recherchent des ressources ou des services HTTP, FTP, DNS ou autres, situés sur d'autres réseaux. Le proxy ajoute de la structure à ces demandes et réponses, qu'elles proviennent de réseaux distribués ou qu'elles en sortent.

Un proxy peut être un logiciel installé sur un ordinateur personnel ou un dispositif qui sécurise le trafic au sein d'un centre de données. À l'heure actuelle, il existe divers types de serveurs proxy, mais le plus répandu est le proxy Web. Celui-ci facilite l'accès à Internet et garantit l'anonymat de l'adresse IP, le contrôle du flux et la fiabilité des connexions.

Voici un guide sur les types de proxy. Vous apprendrez ici tout ce qu'il faut savoir sur les types de proxy, ce qu'ils sont et à quoi ils peuvent servir.

Table des matières

- Types de proxy en fonction du lieu.

- Types de proxy selon le flux de trafic

- Types de serveurs proxy selon le niveau d'anonymat

- Types de serveurs proxy en fonction de l'application (et du protocole).

- Types de proxy selon le service

- Le type de proxy selon l’IP

1. Types de proxy en fonction du lieu.

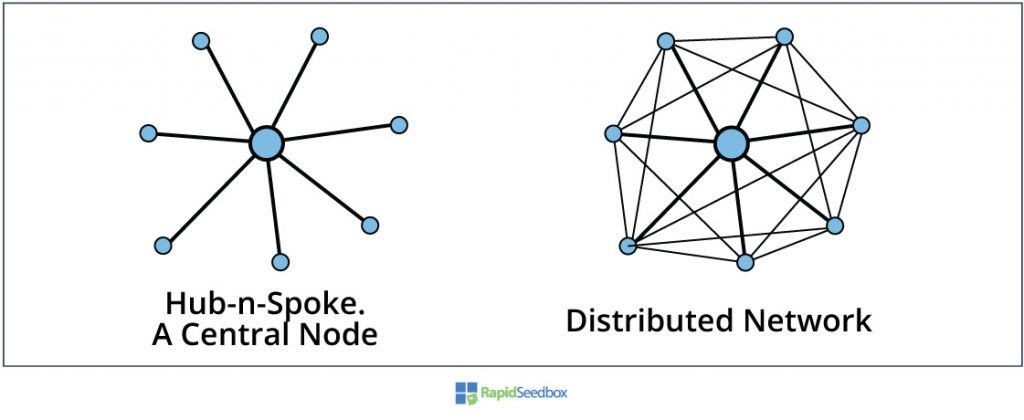

L'idée initiale d'un serveur proxy était de centraliser les demandes et les réponses pour simplifier les réseaux distribués complexes. Au sein d'un réseau décentralisé, tous les nœuds peuvent avoir un impact sur les performances globales du réseau (voir le diagramme ci-dessous). Mais dans un réseau en hub & spot ou centralisé, le nœud central influence les autres nœuds.

Ainsi, que vous placiez un proxy dans un réseau interne séparant deux sous-réseaux, ou que vous le placiez entre un réseau privé et un réseau public, alias (Internet), l'idée du proxy est toujours de centraliser les requêtes et les réponses. Cette idée nous conduit à deux types de proxy.

a. Un “Public-facing Proxy”

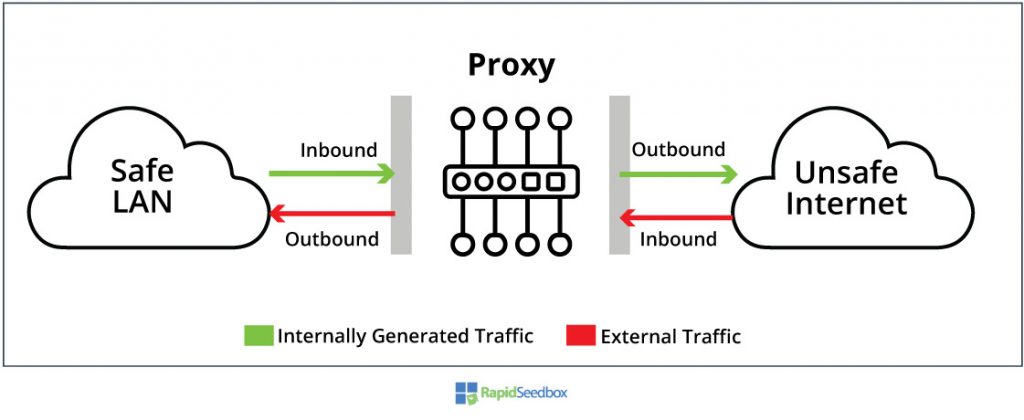

Également appelé proxy orienté vers Internet, il s'agit de l'outil le plus couramment utilisé pour la navigation anonyme sur le web, la gestion de l'utilisation d'Internet et d'autres activités en ligne. Ce type de proxy est positionné à la frontière entre un réseau privé (interne) et Internet. Un exemple bien connu est le pare-feu Internet, qui agit comme un proxy pour deux types de trafic : entrant et sortant. Un autre exemple de proxy orienté vers le public est votre passerelle Internet.

b. Un “Private-to-private Proxy”

Ce proxy permet de séparer un réseau privé distribué déjà complexe, généralement un réseau WAN ou un réseau de campus. Ce type de proxy ajoute une structure et améliore la sécurité d'un réseau interne.

2. Types de proxy selon le flux de trafic

Une autre distinction concernant le proxy peut être faite en fonction de la direction du trafic. Tout comme un pare-feu filtre le trafic entrant et sortant, un proxy peut également être traité différemment lorsqu'il envoie ou reçoit du trafic depuis internet.

Deux types de proxys très répandus font face à internet et portent des noms différents en raison du flux de trafic qu'ils génèrent. Bien qu'ils puissent aussi être mis en œuvre en interne (sans Internet), le proxy de transfert et le proxy inverse sont utilisés pour ajouter une protection contre Internet.

a. Le proxy de transfert.

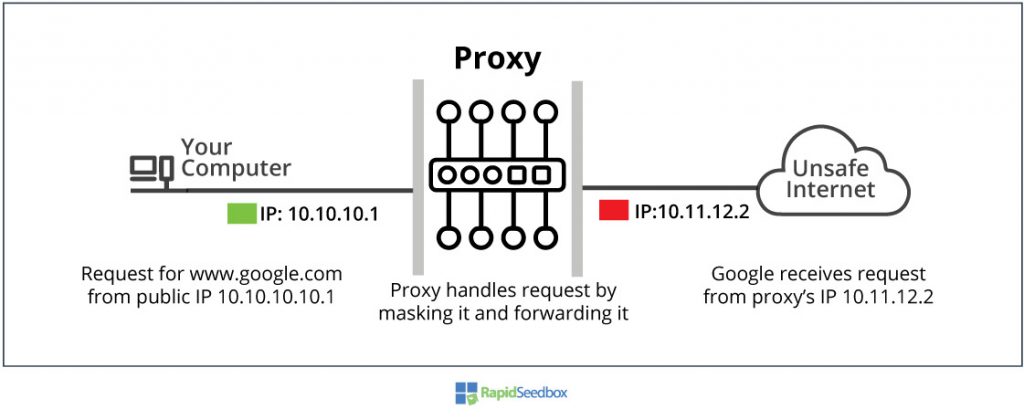

Le proxy de transfert agit en tant qu'intermédiaire pour les clients demandeurs. Il prend en charge le trafic entrant (demandes internes) et le "transfère" (ou redirige) vers des ressources externes, tout en masquant l'identité réelle de ces clients derrière l'identité du proxy. Ces types de proxies sont utilisés pour se connecter de manière anonyme à des ressources situées sur des réseaux publics.

b. Le “Reverse Proxy”.

En ce qui concerne le flux de trafic, un proxy inverse, également appelé reverse proxy, opère en sens contraire d'un proxy classique. Situé du côté d'Internet, le proxy inverse prend le trafic sortant de l'Internet, le traite, puis le transmet à un réseau interne, généralement un serveur ou un service web.Le rôle principal du proxy inverse est de sécuriser les ressources internes en contrôlant le trafic provenant d'Internet, qui est souvent considéré comme risqué. Il permet de dissimuler l'identité des serveurs en agissant comme une interface intermédiaire, tout en offrant des fonctionnalités d'authentification, de décryptage, d'équilibrage de charge, de mise en cache et de compression.

3. Types de serveurs proxy selon le niveau d'anonymat

Peu importe l'emplacement et le flux de trafic, un proxy peut également être catégorisé en fonction du niveau d'anonymat qu'il propose.

Comment évaluer ce niveau d'anonymat ? Un serveur proxy peut être configuré pour transmettre toutes les informations d'en-tête telles qu'elles sont exactement lues dans une requête, en transmettre seulement une partie, supprimer les informations d'en-tête du proxy, voire altérer intentionnellement l'en-tête pour lui donner une apparence différente.

a. Un proxy transparent (Niveau 3).

Ce type de proxy ne dissimule pas l'adresse IP réelle du serveur cible auquel vous vous connectez. Un proxy transparent ne garantit pas l'anonymat. Il se présente comme un serveur proxy en indiquant son adresse IP dans l'en-tête Via. De plus, il transmet également l'adresse IP d'origine dans l'en-tête X-Forwarded-For. Les serveurs proxy transparents sont souvent utilisés pour accélérer l'accès aux sites web. Par exemple, un proxy de mise en cache peut accélérer l'accès aux sites fréquemment visités.

b. Un proxy anonyme (Niveau 2).

Ce type de proxy est également connu sous le nom de proxy de distorsion et il est considéré comme le proxy de transfert le plus couramment utilisé. Il se présente comme un proxy, mais il reste "anonyme" en ne révélant pas son adresse IP source comme le ferait un proxy transparent. Au lieu de cela, il transmet de fausses informations sur l'adresse IP, ce qui donne l'impression au serveur cible d'une fausse localisation géographique "source". C'est pourquoi ce type de proxy est appelé "proxy anonyme de distorsion". Ce proxy est de niveau 2, car il indique toujours qu'il est un proxy en l'incluant dans le champ Via de l'en-tête de réponse.

Les serveurs proxy anonymes rotatifs sont largement utilisés comme serveurs proxy pour la navigation sur le web, car ils offrent rapidité, anonymat et leur rotation les rend encore plus difficiles à détecter.

c. Proxy Elite ou High-Anonymity (niveau 1).

Il s'agit des serveurs proxy anonymes les plus performants. Ils garantissent la non-révélation de l'adresse IP source au serveur cible, mais ce qui les distingue, c'est leur capacité à modifier les champs de l'en-tête de la réponse ou de la requête qui pourraient potentiellement aider à identifier la source. Tout d'abord, les serveurs proxy de haut niveau d'anonymat veillent à ne laisser aucune trace de leur statut de proxy. Cela signifie qu'ils éliminent complètement le champ "Via" de l'en-tête HTTP, qui indiquerait normalement la présence d'un proxy.

Autres champs de la réponse/requête HTTP supprimés:

- Autorisation

- De

- Autorisation Proxy

- Connexion par procuration

- Via

- X-Forwarded-For

4. Types de serveurs proxy en fonction de l'application (et du protocole).

Les proxy fonctionnent au niveau de l'application, ce qui leur confère un niveau de flexibilité étonnant. Étant donné qu'un proxy intercepte les demandes et les réponses, tout protocole réseau peut être protégé, amélioré ou simplifié grâce à l'utilisation d'un proxy.

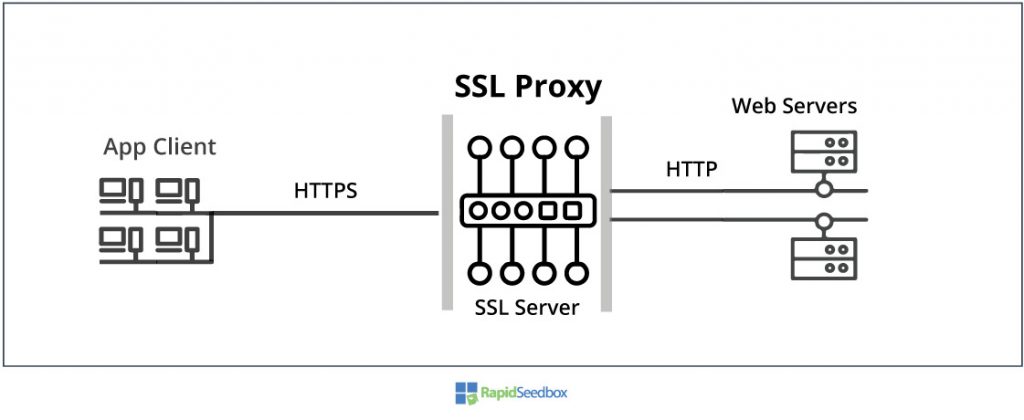

Vous trouverez ci-dessous un exemple de proxy basé sur une application. Le proxy SSL est également connu sous le nom de serveur SSL.

Il existe de nombreux types de serveurs proxy basés sur les protocoles possibles, mais la liste ci-dessous présente les plus populaires.

a. Le serveur SOCKS Proxy

SOCKS (SOCKets Secure) est un protocole Internet qui fait passer votre trafic par un serveur "tiers" utilisant le protocole TCP. Une fois que votre trafic passe par ce serveur, il reçoit automatiquement une nouvelle adresse IP. Ce serveur est connu sous le nom de proxy SOCKS, et votre client SOCKS utilise le protocole pour acheminer les paquets source via ce serveur. Les gens confondent souvent le proxy SOCKS avec un VPN, mais il y a une grande différence (VPNs vs Proxies), l'un change seulement l'IP, tandis que l'autre crypte le trafic.

SOCKS5 est la dernière version du protocole SOCKS. Il dispose d'un système d'authentification amélioré et puissant et il est rapide. SOCKS5 est souvent utilisé pour des applications qui requièrent anonymat et rapidité, comme le torrenting et le streaming.

b. Le Proxy DNS

Ce type de proxy peut assumer entièrement la responsabilité d'un serveur DNS - résoudre un nom de domaine en une adresse IP, mais aussi le rôle d'un transitaire de requête DNS, pour mettre en cache et transférer les requêtes vers et pour d'autres serveurs DNS. Le proxy DNS est couramment utilisé pour améliorer la vitesse et les performances de la recherche de domaines.

c. Le proxy Smart DNS

Le Smart DNS est un service de proxy qui se base sur le DNS. Son objectif diffère de celui d'un simple proxy DNS. Les proxys Smart DNS combinent les fonctionnalités d'un SmartDNS et d'un proxy. Lorsque vous tentez d'accéder à du contenu soumis à des restrictions géographiques, comme Netflix, la requête DNS est envoyée vers le SmartDNS au lieu d'être dirigée vers votre DNS local ou Google. Le Smart DNS est conscient que l'accès à ce site ou à ce service est limité géographiquement. Au lieu de résoudre le domaine en une adresse IP réelle, il résout la requête en utilisant l'adresse IP du proxy, qui se situe physiquement à l'emplacement où le contenu est disponible.

Les proxys DNS intelligents sont souvent utilisés comme une alternative aux VPN pour accéder à des contenus géo-restreints, tels que Netflix, Hulu, HBO, et bien d'autres.

d. Le proxy HTTP

Un serveur proxy qui reçoit les requêtes HTTP et les réponses correspondantes. Il peut être utilisé pour garantir l'anonymat de la navigation d'un client sur le web ou pour protéger les serveurs web. Lorsqu'un serveur proxy HTTP est utilisé pour la transmission, il récupère toutes les demandes HTTP et les transmet au serveur HTTP cible, tel qu'un site web. Le serveur proxy HTTP est également fréquemment utilisé comme proxy inverse entre un client et un serveur web pour filtrer le contenu. Il intercepte le trafic provenant de l'internet et l'analyse afin de détecter des activités suspectes telles que des logiciels espions, des sites web malveillants ou des contenus malformés.

e. Le proxy SMTP

Les serveurs proxy SMTP (Simple Mail Transfer Protocol) agissent comme des intermédiaires pour le transfert de courrier électronique. Ils sont également connus sous le nom de serveurs proxy anti-spam. Le proxy SMTP est utilisé pour gérer et filtrer le trafic de courrier électronique entrant et sortant. Le serveur proxy SMTP entrant est utile pour filtrer le spam, les virus, limiter le débit et même équilibrer la charge du trafic SMTP.

f. Le proxy SSL ou HTTPS

Le proxy SSL est largement préféré par les professionnels de la cybersécurité. Il est capable d'assurer le cryptage SSL pour le trafic entrant et sortant. Lorsqu'il est utilisé comme proxy inverse, le serveur SSL garantit le cryptage de chaque requête ou réponse HTTP, offrant ainsi une protection supplémentaire au serveur. Il offre des mesures de sécurité comparables à celles d'un site web normal avec une certification SSL.

Le serveur proxy SSL peut également être utilisé pour analyser les données cryptées, les filtrer et établir des connexions sécurisées. Le proxy SSL doit être capable de décrypter et de crypter le trafic SSL, il doit donc agir en tant que client et serveur SSL en même temps.

g. Le proxy FTP

C'est l'intermédiaire pour tout le trafic FTP. Il intercepte et relaie tout le trafic du protocole FTP. Ce type de proxy est utile pour contrôler les connexions FTP en fonction de différents paramètres, tels que l'adresse IP source, l'adresse IP de destination et l'authentification. Mais il peut également être utilisé pour limiter la quantité et la vitesse des transferts de fichiers.

h. Le proxy TOR “Onion”

TOR (The Onion Router) est un réseau mondial de serveurs volontaires qui chiffrent et acheminent le trafic. En lui-même, TOR offre un niveau élevé d'anonymat et rend les activités de suivi sur Internet pratiquement impossibles. Bien que votre adresse IP d'origine ne puisse pas être retracée, le serveur final peut toujours identifier le nœud de sortie de TOR, et votre fournisseur d'accès Internet (FAI) pourrait également reconnaître l'utilisation d'un routeur d'entrée TOR. En utilisant TOR avec un proxy, vous pouvez éviter que le point de terminaison et votre FAI ne soient conscients de l'utilisation de TOR.

i. Le proxy SEO

Le proxy SEO est généralement un type de proxy résidentiel rotatif, qui permet aux campagnes SEO intensives à grande échelle de maintenir l'anonymat, d'assurer la rapidité, de réduire les erreurs et d'offrir une fiabilité accrue. Lors d'une campagne de référencement, les sites cibles ou les moteurs de recherche peuvent identifier et bloquer l'adresse IP source. Le proxy SEO ne se contente pas de masquer l'adresse IP source, il peut également être utilisé avec des outils SEO tels que Scrapebox pour analyser la concurrence, rechercher des mots-clés et même simuler le trafic.

j. Le proxy CGI

Un proxy CGI (Common Gateway Interface) extrait le contenu web d'Internet pour le compte du client. Le proxy CGI est utilisé via un navigateur web et ressemble à un site web normal. Il vous suffit de saisir l'URL de la destination et la CGI affiche les résultats comme si elle était à l'origine de la demande. Le proxy CGI fonctionne via un formulaire web crypté intégré à une autre page web utilisant le protocole SSL. Les proxy CGI sont utilisés pour la navigation anonyme sur le web et pour débloquer les sites soumis à des restrictions géographiques.

k. Un proxy agent DHCP

Ce type de proxy agit comme un intermédiaire pour toutes les requêtes et réponses DHCP. Il peut être utilisé comme serveur DHCP, comme relais DHCP entre différents sous-réseaux et même comme client DHCP. Par exemple, dans les communications PPP, le serveur PPP (routeur) peut se comporter en tant que client DHCP afin d'obtenir une adresse IP pour l'utilisateur. Les raisons d'utiliser un agent proxy DHCP sont multiples : protéger le véritable serveur DHCP et le réseau contre les attaques, ainsi qu'optimiser les performances DHCP dans les grands réseaux.

l. Le proxy SIP

Le proxy SIP (Session Initiation Protocol), également connu sous le nom de serveur SIP, améliore la communication entre deux points d'extrémité SIP. Il joue le rôle d'intermédiaire pour tous les points de contact SIP et est donc capable de transférer les appels et d'y mettre fin.

Vous ne savez pas quelle procuration choisir ?

Faites l'expérience de ce qu'il y a de mieux avec les divers services proxy de RapidSeedbox. Que vous ayez besoin d'anonymat, de vitesse ou de sécurité, nos proxys sont conçus pour répondre à vos besoins spécifiques, avec une assistance exceptionnelle.

5. Types de proxy selon le service

Il existe des fournisseurs (gratuits ou payants) qui offrent différents degrés de service.

Les types de proxy basés sur un fournisseur de services peuvent être publics ou privés. Les proxys publics sont des serveurs risqués et lents, mais ils sont gratuits. En revanche, les fournisseurs de proxy privés garantissent la confidentialité, la vitesse et la fiabilité. Un proxy privé peut être dédié ou partagé.

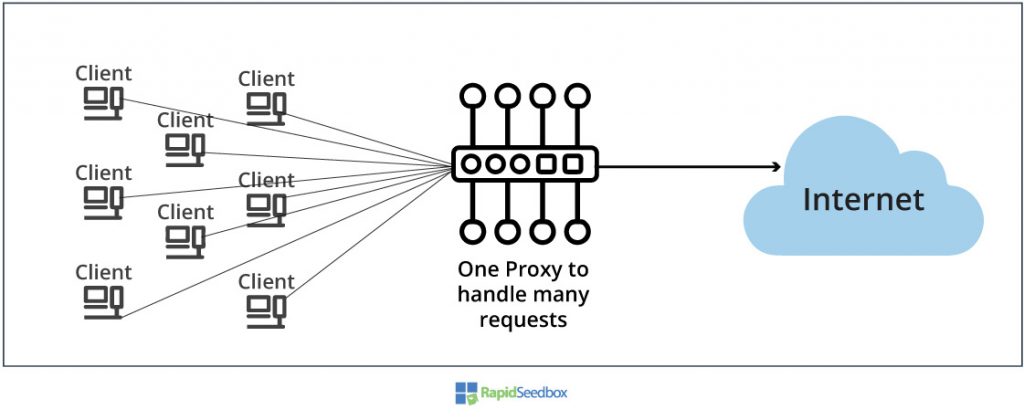

Vous trouverez ci-dessous un proxy qui traite un trop grand nombre de demandes de la part des clients.

a. Le proxy public

Ces types de mandataires sont également connus sous le nom de proxys ouverts. Il s'agit de proxys gratuits partagés par de nombreux utilisateurs en même temps. On les trouve généralement sur des sites web publiant des listes de serveurs proxy mises à jour. L'avantage évident des serveurs mandataires publics est qu'ils sont gratuits. Mais les inconvénients l'emportent sur les avantages : ces serveurs mandataires sont lents, peu sûrs et peu fiables.

b. Le proxy privé

Ces types de proxys sont bien plus fiables, rapides et sûrs que les proxys publics gratuits. Les sociétés qui fournissent des proxys privés proposent d'autres fonctions, services et assistance à la clientèle. Un proxy privé peut être dédié ou partagé.

c. Le proxy dédié

Offert par des serveurs très performants disposant de ressources dédiées telles que la bande passante du réseau et le traitement. Ces types de proxys ne permettent qu'à un seul client de se connecter et d'envoyer des requêtes, ce qui résout le problème des "voisins bruyants" et des listes noires risquées.

d. Le proxy partagé

Ils sont moins chers et plus lents que les proxys dédiés, car leurs ressources sont partagées avec d'autres utilisateurs de proxys. Les proxys partagés doivent être des serveurs puissants car ils traitent généralement de nombreuses demandes et réponses simultanément.

6. Le type de proxy selon l’IP

Les types de serveurs proxy peuvent également varier en fonction de la manière dont ils obtiennent leur IP. La manière la plus populaire et la plus traditionnelle d'obtenir des IP pour masquer l'IP source est d'utiliser les IP des centres de données. Mais avec l'évolution des serveurs proxys, les fournisseurs de services ont commencé à obtenir des IP auprès des FAI et des opérateurs de téléphonie mobile, puis sont apparus les serveurs proxys résidentiels et mobiles.

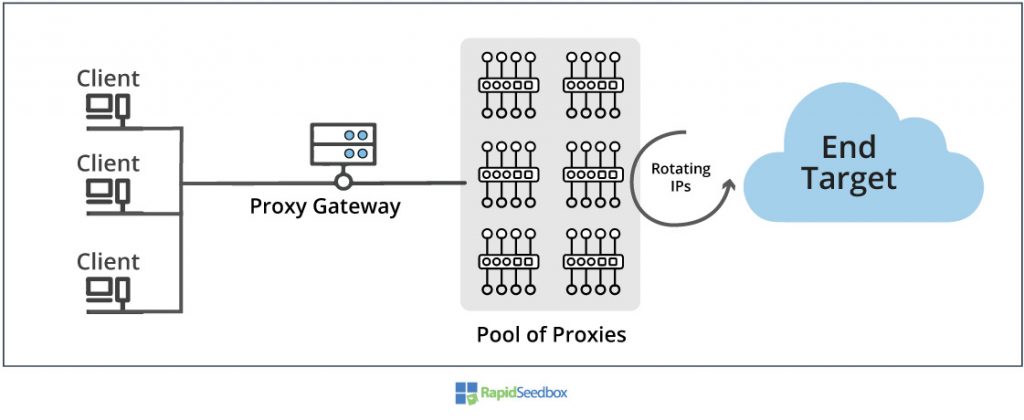

L'une des meilleures technologies de proxy actuelles est le proxy IPv6 rotatif, comme illustré ci-dessus. Ce type de proxy prend une nouvelle IP dans un pool d'IP pour chaque nouvelle session.

a. Le proxy du centre de données.

Le nom de ces types de proxies vient de la façon dont ils obtiennent l'IP. Ces adresses IP ne sont pas affiliées à un FAI. Le proxy de centre de données utilise une adresse IP ou un groupe d'adresses IP appartenant généralement à des LIR (Local Internet Registries) tels que les services d'hébergement web.

Les serveurs web bloquent généralement les adresses IP des centres de données, car leur trafic ne provient pas de personnes réelles utilisant des navigateurs web et des appareils réels. Leurs adresses IP et leurs sessions sont facilement repérées et identifiées. Ces types de proxies sont préférés pour leur vitesse, leurs performances et leur faible coût.

b. Le proxy résidentiel

Il s'agit d'un type de serveur proxy assez populaire. Comme leur nom l'indique, ces types de proxy sont conçus pour ressembler à de vrais visiteurs qui demandent des services Internet depuis leur résidence avec leur ordinateur. Les adresses IP des serveurs proxys résidentiels sont associées à un fournisseur d'accès à Internet et à d'autres fournisseurs d'accès à Internet, tels que les universités, les opérateurs de réseau, etc. Ces adresses IP sont louées (ou achetées) à un FAI ou à des RIL qui desservent des utilisateurs finaux à des fins commerciales (et non résidentielles). Ainsi, quelle que soit la manière dont cette adresse IP a été obtenue, le point final l'identifie comme provenant d'un FAI.

Certains proxys résidentiels obtiennent également leurs propres informations de navigation, leurs cookies et leur géolocalisation préférée.

Le proxys résidentiels peuvent être :

- Proxy résidentiel statique. Cachez une IP source derrière UNE IP résidentielle. L'avantage est que ses requêtes ressemblent à celles d'un vrai visiteur, donc l'anonymat est bon. L'inconvénient est qu'il ne peut pas débloquer les contenus soumis à des restrictions géographiques dans d'autres régions.

- Proxy résidentiels rotatifs. Ces types de serveurs proxys dissimulent l'identité de la source derrière un ensemble d'adresses IP sans lien entre elles. Ces adresses IP ne sont pas liées à un sous-réseau : il s'agit d'un réseau mondial sophistiqué d'adresses IP. Les serveurs proxys résidentiels rotatifs passent à une toute nouvelle adresse IP à chaque nouvelle connexion ou à un intervalle de temps déterminé.

Les proxys rotatifs sont fréquemment utilisés pour web scraping.

c. Le proxy mobile

Également connu sous le nom de proxy 3G ou 4G. Ces types de proxy cachent l'IP source derrière un réseau d'IP cellulaires (3G, 4G, 5G). Lorsqu'un utilisateur de bureau envoie une requête à l'aide d'un proxy mobile, le point final voit la requête comme si elle avait été initiée par un mobile. Bien que les IP mobiles soient attribuées dynamiquement aux appareils mobiles par les opérateurs de réseau mobile (ORM), elles peuvent également être reconnues comme des IP résidentielles. Les IP mobiles appartiennent généralement aux FAI ou aux opérateurs de réseaux mobiles et sont parfois louées ou vendues à des fournisseurs de proxy tiers.

Les proxys mobiles sont souvent utilisés pour tester les publicités mobiles, les applications, l'expérience utilisateur réelle, etc. Ces types de proxys sont très difficiles à tracer, mais ce sont aussi les plus chers.

Vous ne savez pas quelle procuration choisir ?

Faites l'expérience de ce qu'il y a de mieux avec les divers services proxy de RapidSeedbox. Que vous ayez besoin d'anonymat, de vitesse ou de sécurité, nos proxys sont conçus pour répondre à vos besoins spécifiques, avec une assistance exceptionnelle.

Conclusion

Bien qu'il existe un grand nombre de serveurs proxys, trouver le bon type de serveur peut s'avérer difficile. Mais une fois que vous serez familiarisé avec les différents types, leurs avantages et inconvénients, et les alternatives, vous pourrez prendre des décisions plus sages et plus éclairées.

Nous vous recommandons de définir clairement les exigences et les objectifs de votre réseau. Notez-les sur une feuille de papier, afin de savoir exactement quel type de proxy choisir.

S'agit-il d'un proxy avec des IP résidentielles ? ou d'un proxy gratuit ? ou peut-être d'un proxy rotatif ?

Essayez un proxy IPv6 optimisé , anonyme et rotatif avec une garantie de remboursement de 24 heures.

Clause de non-responsabilité : Ce document a été élaboré strictement à des fins d'information. Il ne constitue pas une approbation d'activités (y compris les activités illégales), de produits ou de services. Vous êtes seul responsable du respect des lois applicables, y compris les lois sur la propriété intellectuelle, lorsque vous utilisez nos services ou que vous vous fiez à toute information contenue dans le présent document. Nous n'acceptons aucune responsabilité pour les dommages résultant de l'utilisation de nos services ou des informations qu'ils contiennent, de quelque manière que ce soit, sauf lorsque la loi l'exige explicitement.

0Commentaires